Обновлено: 18.10.2021

Обновлено: 18.10.2021

Опубликовано: 03.10.2021

Опубликовано: 03.10.2021

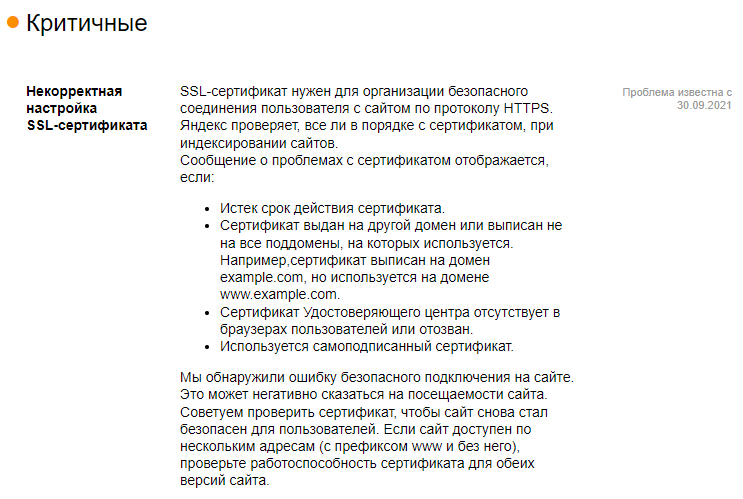

От корневых сертификатов в системе может зависеть правильная работа при обращении к ресурсам, которые работают по зашифрованному каналу связи. Если данные сертификаты устареют, мы можем столкнуться с рядом проблем:

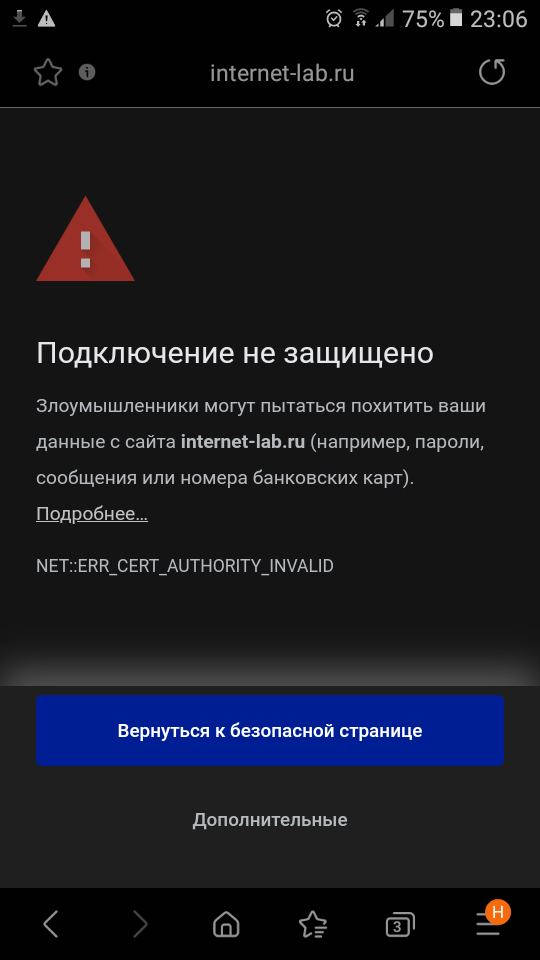

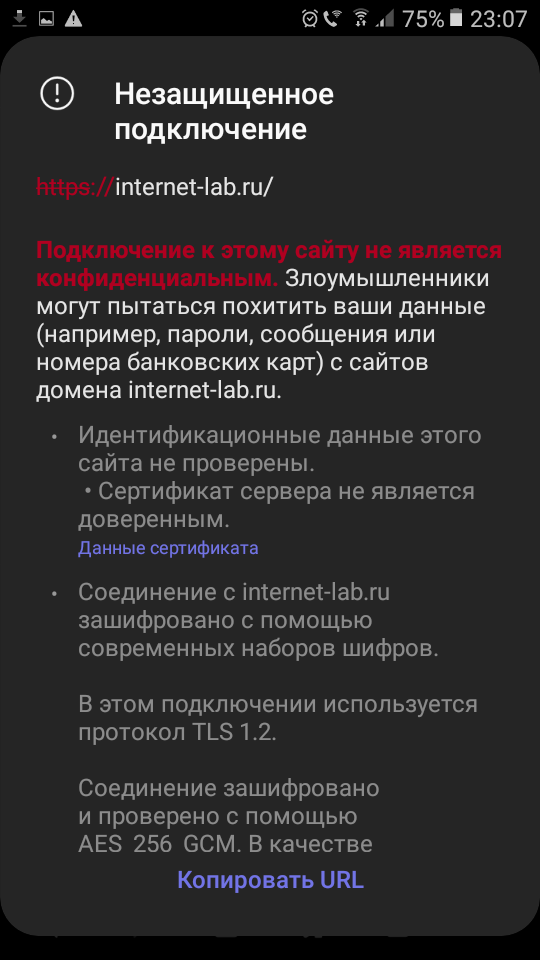

- Не открываются или выдают предупреждение безопасности некоторые (или все) сайты, работающие по https.

- Некорректная работа отдельных приложений.

- Ошибки при подключении по ssh.

Это пример ошибок, который не претендует на свою полному. Чаще всего, проблемы встречаются на системах, снятых с обслуживания.

30 сентября 2021 14:01:15 GMT оканчивается срок действия корневого сертификата IdenTrust DST Root CA X3.

Это событие достойно вашего внимания по той причине, что после наступления этого момента ряд устаревших систем перестанут доверять сертификатам, выпущенным центром сертификации Let’s Encrypt. С учётом того, что на текущий момент Let’s Encrypt предоставляет бесплатные криптографические сертификаты примерно для 250 миллионов доменных имен, а «устаревшие системы» — это порой системы возрастом всего 5-6 лет, вряд ли окончание срока действия сертификата DST Root CA X3 пройдёт для всех гладко и незаметно. В чём причина, кого конкретно это затронет, и что можно сделать?

Обновлено: 10.10.2021

Обновлено: 10.10.2021

Опубликовано: 03.09.2020

Опубликовано: 03.09.2020

Актуальные системы семейства Windows, подключенные к Интернету, могут автоматически обновлять корневые сертификаты. В противном случае, обновление необходимо выполнять вручную. Если это не делать, мы можем столкнуться с рядом проблем:

- Не открываются или выдают предупреждение безопасности некоторые (или все) сайты, работающие по https.

- Некорректная работа отдельных приложений (например, антивирусных систем).

- Ошибки при подключении по удаленному рабочему столу.

Это пример ошибок, который не претендует на свою полному. Чаще всего, проблемы встречаются на системах, снятых с обслуживания компанией Microsoft (Windows XP, 7, а также Server 2003, 2008).

| Конференция | Главная страница Последние сообщения Чат |

|---|---|

| Общие форумы | Тех. поддержкаРынокРынок трудаВакансииЦифр. ДомMacLifeКоммерция |

| Тематические форумы компаний и производителей | Huawei |

| Форумы поддержки портала iXBT.com | РейтингiXBT.comО Конфе |

| Специализированные форумы | ПроцессорыРазгонСист. платыПамятьВидеосистемаКриптаТВ-тюнерыВидеозахватМониторыФотоЦифр.звукPro AudioСтереоДК плеерыДК аудиоДК TVНакопителиОптич. носителиНАСПериферияКорпуса, БПСетиАдминистрированиеСерверыНоутбукиПланшетыМоб. телефоныМоб. гаджетыМоб. операторыТелефонияБытовая техника |

| Программы | OС и сист. ПОПрикладное ПОUnixФинПОДрайверыИнтернетПрограммированиеOpenSource |

| Игры | ИгрыКонсоли |

| Авторские форумы | Эл. устройства |

| Прочие форумы | ОбщийПолитикаИсторияНаукаБанкиКриптаКультураКиноАвтоРемонтСпортКулинарияОтдыхСемьяФлеймФлуд |

Помогаю со студенческими работами здесь

Не загружается моноблок HP — ошибка DST

Доброго времени суток!

Перестал загружаться моноблок от HP. No boot disk has been detected or the…

Ошибка жесткого диска короткого DST

Доброго времени суток! У меня такая проблема случилась. При включении ноутбука и появлении рабочего…

Игнорирование перехода времени на летнее (DST)

Собственно это возможно сделать без составления громадного массива?

Добавлено через 1 час 11…

Как лечить shown root:root -R /

У меня есть маленький CentOS7 http сервер. При очередном редактирования крона на бэкап данных…

О memcopy, а именно об ее первом параметре void *dst

Доброго времени суток. Не подскажете, как можно модернезировать код, что бы обойтись без лишнего…

Где хранятся правила перехода STANDARD/DST time?

Где хранятся правила перехода STANDARD/DST time?

Вроде бы начиная с 1970 года эти locale-dependent правила хранятся имеено в файле локали, но в…

Искать еще темы с ответами

Или воспользуйтесь поиском по форуму:

- Инструкция по установке корневого сертификата urfu.ru в Windows

1. Загрузите необходимый вам сертификат

2. Нажмите на файл сертификата правой кнопкой мыши, и выберите пункт «Открыть»

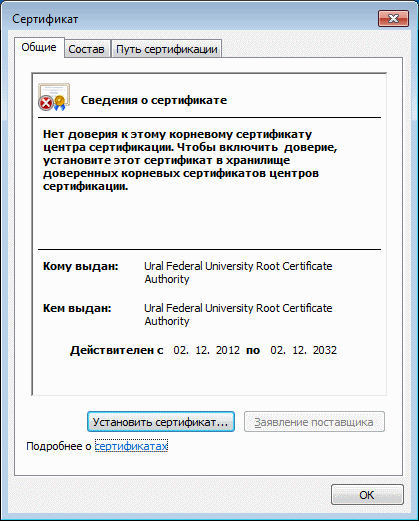

3. В появившемся окне, проверьте информацию о сертификате и нажмите кнопку «Установить сертификат»

4а. (Для Windows 8 и выше) В мастере импорта сертификатов выберите «Локальный компьютер» и нажмите «Далее»

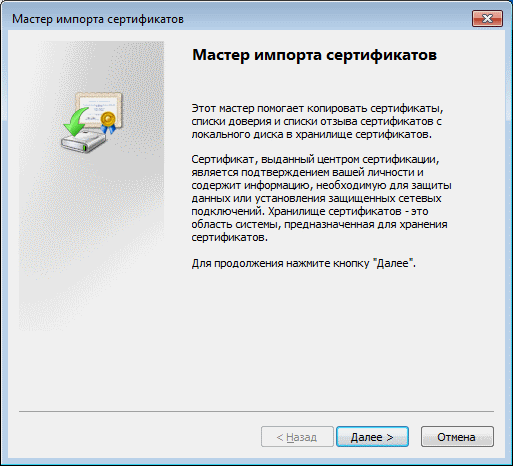

4б. (Для Windows 7 и предыдущих версий) В мастере импорта сертификатов нажмите «Далее»

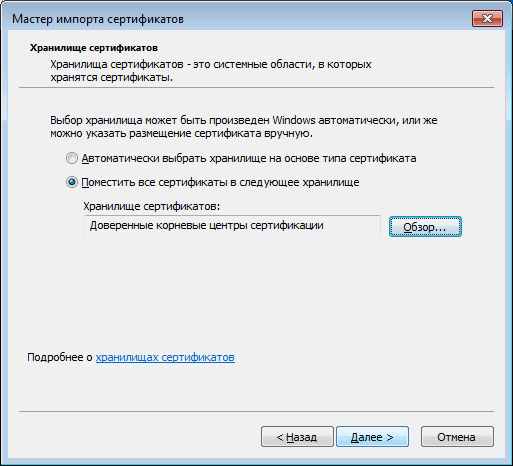

5. Выберите пункт «Поместить все сертификаты в следующее хранилище» и нажмите кнопку «Обзор»

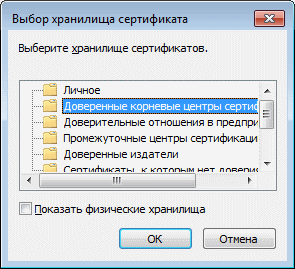

6. Выберите раздел «Доверенные корневые центры сертификации»

7. В мастере импорта сертификатов нажмите кнопку «Далее»

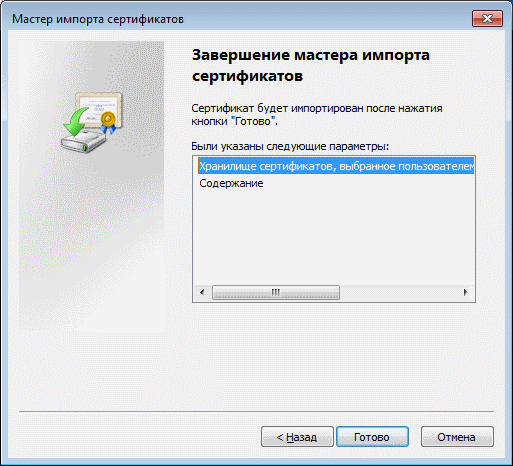

8. В мастере импорта сертификатов нажмите кнопку «Готово»

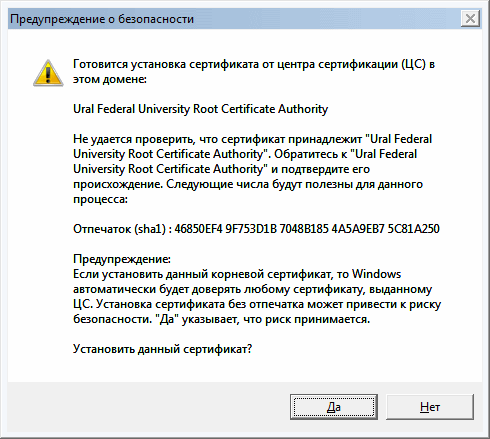

9. Окне предупреждения подтвердите установку сертификата, для этого нажмите кнопку «Да»

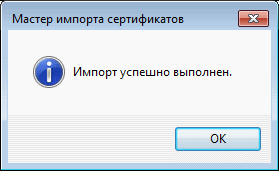

10. В случае успешного импорта сертификата появиться окно подтверждения

Создано / Изменено: 7 октября 2015 / 8 октября 2015

30 сентября 2021 истекает DST Root CA X3 root certificate

Для тех аппаратов, в которых уже есть ISRG Root X1 root certificate (во многих Windows 10 Mobile Build 1709 и некоторые телефоны на сборке 1703), это не создаст никаких проблем.

А вот там, где этого ISRG Root X1 сертификата нет, будет плохо. Ориентировочно (не точно) речь идет о телефонах (Windows Phone, iPhone, Blackberry), которые не получали системные обновления после 2016 года. Для Андроидов 2.3.6 — 4.4.4 проблема решена специальным хаком со стороны LetsEncrypt

Для W10M есть приложение из магазина Сертификаты https://www.microsoft.…tificates/9nblggh0bn0m и можно проверить, что установлено.

На все, что ниже build 1703 и, скорее всего, на WP 8.1 будут проблемы

Я переупаковал установочный файл приложения «Сертификаты» в appx для ручной установки на WP 8.1 и W10МCertificates.zip ( 165.76 КБ )

Update: Вроде нашел решение проблемы: скачать прилагаемый сертификат на телефон, убрать расширение txt и установить с помощью File Manager-a isrg.pem.txt ( 1.9 КБ )

isrg.pem.txt ( 1.9 КБ )

Сообщение отредактировал symnok — 30.09.21, 17:51

Чтобы решить проблему, нужно обновить Windows 7 до Windows 10 или вручную установить «доверенные» сертификаты в систему.

- Как установить сертификаты

- Обновление сертификатов Windows 7

- Скачать сертификаты для Windows 7 и XP

- Скачать обновления KB3004394 Windows 7 для обновления сертификатов

- Статьи по теме

- Federal CA Certificates

- DoD ECA

- IdenTrust Global Common (IGC)

- IdenTrust SAFE-BioPharma

- IdenTrust Commercial

- IdenTrust Public Sector

- TrustID HID Enterprise CA 1

- IdenTrust DST Root CA X3

- Что делать владельцам сайтов?

- Что делать посетителям сайтов?

- Обновление сертификатов

- Получение актуальных сертификатов

- Установка/обновление корневых сертификатов

- Установка из репозитория

- Загрузка пакета с сертификатами

- Установка вручную

- Управление корневыми сертификатами в Windows 10 и 11

- Включить/отключить автоматическое обновление корневых сертификатов в Windows

- Ручное обновление корневых сертификатов в Windows 10 и 11

- Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

- Обновление корневых сертификатов в Windows 7

- Утилита rootsupd. exe для обновления сертификатов в Windows XP

- IOS (iPhone и iPad с ОС до 10 версии)

- Android

- Немного теории и истории

- Что произойдет 30 сентября?

- Что со всем этим делать?

- На стороне клиента

- Linux

- Windows

- На стороне сервера

- Импорт сертификата и закрытого ключа

- Экспорт сертификата и закрытого ключа

- Список корневых сертификатов в формате STL

- Итоги

- Где скачать сертификат DST Root CA x3?

- Как обновить корневые Сертификаты в Windows 7?

- Как импортировать сертификат в Windows 7?

- Где скачать сертификат DST Root CA x3?

- Как обновить корневые Сертификаты на своем компьютере?

Как установить сертификаты

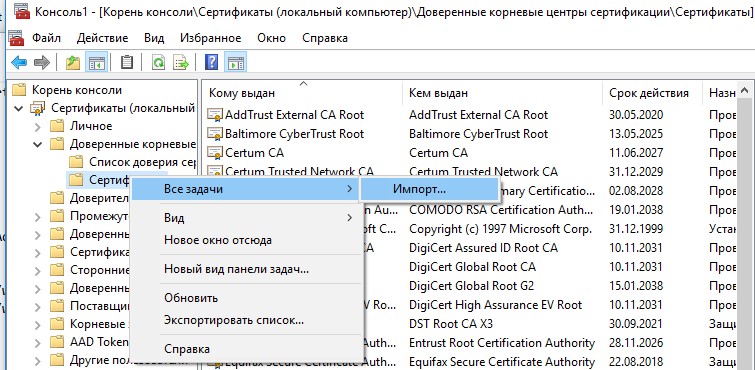

2. Установить скачанный сертификат в систему. Для этого нажмите сочетание кнопок Win+R и введите команду certmgr.msc — OK. В открывшемся центре сертификатов в Windows откройте вкладку «Доверенные корневые центры сертификации/сертификаты» — клик правой кнопкой мыши — выберите «Все задачи — импорт».

3. Далее запустится мастер импорта сертификатов — кликните «Далее». При импорте некоторые шаги могут быть пропущены, вот последний шаг:

4. Кликните кнопку «Обзор» и укажите ранее загруженный сертификат. Нажмите «Далее» (пример показан ниже).

5. На следующем шаге укажите, что сертификаты нужно поместить в доверенные центры сертификации, и нажмите «Далее».

6. На следующем этапе вы должны увидеть, что импорт успешно завершен. Перезагрузите операционную систему — и все готово. Можно идти проверять, как отображаются сайты в браузере!

Главная

/

Архив новостей / Ошибка установки SSL-соединения с сертификатом Let’s Encrypt

30-09-2021

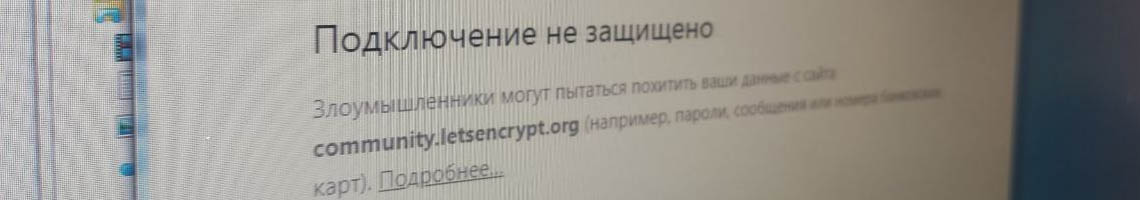

Начиная с сегодняшнего дня, 30 сентября 2021 года при попытке соединения с сервером по шифрованным протоколам SSL/TLS могут возникать ошибки:

SSL error 0x80090325 Цепочка сертификатов выпущена центром сертификации, не имеющим доверия.

NET::ERR_CERT_DATE_INVALID

или другая аналогичная, сообщающая о невозможности установки защищённого соединения. Причина заключается в истечение сегодня срока действия корневого цифрового сертификата IdenTrust DST Root CA X3, которым подписаны сертификаты от популярного удостоверяющего центра (УЦ) Let’s Encrypt. Этим УЦ выпущено множество SSL сертификатов (более чем для 250 миллионов доменных имён), используемых в сети на веб-сайтах, почтовых серверах и других сервисах. Так как срок действия сертификата действителен не позднее 30 сентября 2021 14:01:15 GMT, после этой даты устройства и программы более не могут доверять ему и соединения не будут устанавливаться.

Для решения проблемы Let’s Encrypt уже более 5 лет использует подпись корневым сертификатом ISRG Root X1, действующим до 2035 года. Однако, устройства и операционные системы, не получающие обновления цепочки сертификатов, могут не иметь его в списке доверенных и столкнутся с ошибками SSL соединения. Список такого ПО и операционных систем:

- Android до версии 7.1.1;

- Mozilla Firefox до 50.0;

- MacOS 10.12.0 и старше;

- Windows до XP Service Pack 3;

- iOS-устройств до версии iOS 10;

- OpenSSL 1.0.2 и ниже;

- Ubuntu до версий 16.04;

- Debian 8 и старше.

Для восстановления возможности работы устаревшего устройства или программного обеспечения следует обновить операционную систему или добавить SSL-сертификат ISRG Root X1 в список доверенных.

По умолчанию, все операционные системы семейства Windows автоматически получают и обновляют корневые сертификаты с сайта Microsoft. Компания MSFT в рамках программы корневых сертификатов Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище сертификаты для клиентов и устройств Windows. Если проверяемый сертификат в своей цепочке сертификации относится к корневому CA, который участвует в этой программе, Windows автоматически скачает с узла Microsoft Update и добавит такой корневой сертификат в доверенные на вашем компьютере.

Windows запрашивает обновление списка корневых сертификатов (certificate trust lists — CTL) один раз в неделю. Если в Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневые сертификаты, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны недоверенными CA, см. статью об ошибке в Chrome Этот сайт не может обеспечить безопасное соединение), либо с установкой запуском подписанных приложений или скриптов.

В этой статье попробуем разобраться, как в Windows вручную обновить список корневых сертификатов в TrustedRootCA в изолированных сетях, или компьютерах/серверах без прямого подключения к Интернету.

Содержание:

- Управление корневыми сертификатами в Windows 10 и 11

- Включить/отключить автоматическое обновление корневых сертификатов в Windows

- Ручное обновление корневых сертификатов в Windows 10 и 11

- Список корневых сертификатов в формате STL

- Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

- Обновление корневых сертификатов в Windows 7

- Утилита rootsupd.exe для обновления сертификатов в Windows XP

Примечание. Если ваши компьютеры выходят в Интернет через прокси-сервер, для автоматического обновления корневых сертификатов Microsoft рекомендует открыть прямой доступ (bypass) к веб-узлам Microsoft. Но это не всегда возможно/применимо.

Срок действия корневого сертификата DST Root CA X3 истёк 30 сентября 2021 года. Соответственно, операционные системы и браузеры, которые давно не получали обновлений перестали доверять сайтам, сертификат безопасности которых был выдан центром сертификации Let’s Encrypt. Подробнее об этом я писал здесь: http://www.bolshoyvopros.ru/questions/3873202-oshibka-brauzera-google-chrome-chasy-speshat-kak-ispravit.html

Для начала, чтобы удостовериться что проблема связанна именно с отсутствием сертификата на вашем компьютере, проверим его наличие, или отсутствие. Для этого откройте Пуск => Панель управления => (Сеть и интернет) => Свойства браузера => Содержание => Сертификаты => Доверенные корневые центры сертификации. Пункт «Сеть и интернет» взят в скобки, потому что на разных ОС переход в «Свойства браузера» может быть сразу из «Панели управления».

Если выделенная на скриншоте строка у вас отсутствует, то вам необходимо установить сертификат ISRG Root X1.

Для этого переходим на официальный сайт Let’s Encrypt и скачиваем корневой сертификат ISRG Root X1 в формате der. К сожалению, разбираться нужно с английской версией, так как русская версия этой страницы устарела.

Ни в коем случае не скачивайте сертификаты с неизвестных и подозрительных сайтов!

Кликните по скачанному файлу сертификата, который будет иметь вот такой вид:

и разрешите его открытие, нажав Открыть.

Далее, разрешите Установить сертификат

и следуйте указаниям Мастера импорта сертификатов.

При установке, выберите хранилище Доверенные корневые центры сертификации

Нажмите кнопку Готово и завершите установку сертификата.

Снова перейдите в Пуск => … => Доверенные корневые центры сертификации и убедитесь в наличии сертификата.

Удалите устаревший корневой сертификат DST Root CA X3, чтобы он не мешал нормальной работе с сервисами, которые используют сертификаты Let’s Encrypt.

Проверьте работу тех сервисов, с доступом к которым у вас до этого возникали проблемы.

P.S. Мастер импорта сертификатов можно также вызвать и из панели Сертификаты, нажав кнопку Импорт…

Для MacOS пока что только одна рекомендация — обновить систему.

Назад к списку программ

30 сентября истекает корневой сертификат который обеспечивает доступ к большинству сайтов. Миллионы устройств под управлением старых операционных систем лишаться доступа в сеть, будут иметь проблемы с открытием сайтов и запуском приложений. Из-за того что срок службы сертификата IdenTrust DST Root CA X3 подошел к концу все сертификаты выданные Lets Encrypt будут недействительны. Проблема коснётся пользователей Windows 7 и более старых операционных систем.

Мы максимально быстро подготовили небольшую программу, которая поможет пользователям Windows 7 обновить корневые сертификаты до современного состояния, что даст доступ ко всем сайтам и проблемы с сертификатами не будет.

Обновление сертификатов Windows 7

Для обновления сертификатов мы подготовили программу, которая в автоматическом режиме установит новые ROOT сертификаты в Windows 7 и перезагрузит компьютер.

Программа распространяется бесплатно.

Скачать сертификаты для Windows 7 и XP

В том случае если вы сторонник ручной установки сертификатов на ваш компьютер и не хотите запускать стороннее программное обеспечение (вас можно понять) мы выкладываем в общий доступ сертификаты ISRG ROOT X1 сроком действия до 04.06.2035, а также список отозванных сертификатов USERTrust RSA.

Скачать обновления KB3004394 Windows 7 для обновления сертификатов

Вы можете спросить, почему сама Microsoft не позаботилась об обновлении таких важных сертификатов, и мы должны страдать, и хорошо что Djinn Ru использует другие сертификаты и доступен. А мы ответим — вообще-то уже давно существует обновление KB3004394. Оно наделало тогда много шуму, его даже отзывали и исправляли — вылетал Windows Defender и VirtualBox, не давал ставить другие обновления и вызывал спонтанные появления UAC. Но все это в прошлом, сейчас мы ставим на Windows 7 это обновление. Сертификаты там конечно не настолько свежие как мы разместили выше, но на век Windows 7 все-таки хватит. Обновления вы можете скачать на нашем сервере.

Изменено: Ср, 27 Апр, 2022 at 6:47 PM

Если при переходе на страницы Examus или систем тестирования встречается данная ошибка: «Подключение не защищено» с кодом NET::ERR_CERT_DATE_INVALID и вы используете Windows 7, то причиной является использование устаревшего корневого сертификата DST Root CA X3, чей срок действия завершился 30.09.2021. Так же подобная ошибка может быть вызвана отключенной настройкой TLS 1.2.

Это влияет на доступность множества сайтов в сети Интернет. Для устранения проблемы, рекомендуется проверить и установить обновления в Windows 7.

Альтернативный способ — загрузить новый корневой сертификат ISRG Root X1 и установить его вручную.

Выполните следующие шаги:

- Вызовите сочетанием WIN+R окно Выполнить и пропишите команду certmgr.msc

- В открывшемся окне Мастера импорта сертификатов нажимаем Далее:

- Нажимаем Обзор, переходим в папку с загруженным файлом isrgrootx1.pem (по умолчанию — папка «Загрузки»). Для отображения файла, выберите Все файлы. После выбора сертификата нажмите Открыть и в предыдущем окне — Далее.

- Обязательно выбираем пункт Поместить все сертификаты в следующее хранилище, в поле должно быть указано Доверенные корневые центры сертификации и нажмите Далее.

Если выбрано иное — воспользуйтесь кнопкой Обзор.

- При появлении окна с предупреждением, нажмите «Да»:

9. После успешного добавления сертификата — перезагрузите компьютер и попробуйте снова зайти на нужные веб-страницы.

Если после добавления сертификата появляется похожая ошибка — проверьте включено ли в системе использование протокола TLS 1.2.

Выполните следующие шаги:

- Зайдите в Пуск > Панель управления

- Выберите Просмотр > Мелкие значки. Откройте Свойства обозревателя (или Свойства браузера)

- Перейдите на вкладку Дополнительно. Поставьте галочку в пункте Использовать TLS 1.2 и нажмите ОК.

- Перезапустите браузер и попробуйте зайти на нужные веб-страницы.

Отправить отзыв

К сожалению, мы не смогли помочь вам в разрешении проблемы. Ваш отзыв позволит нам улучшить эту статью.

Please be aware that the «IdenTrust DST Root CA X3» root expiring on 9/30/2021 has been replaced with the «IdenTrust Commercial Root CA 1» self-signed root which is also trusted by the major browsers and root stores since 1/16/2014. You may download the IdenTrust Commercial Root CA 1 at this link: Root Certificate Download.

If you have appliances that are not dynamically updating the root trust chain, they need to be manually updated with the self-signed «IdenTrust Commercial Root CA 1» which can be downloaded at this link: Root Certificate Download.

Federal CA Certificates

Federal CA Root Certificate Download — All certificate types

DoD ECA

DOD ECA Root Certificate Download — All certificate types

IdenTrust ECA S23 CA Certificate Download — All certificate types

IdenTrust Global Common (IGC)

IGC Root Certificate Download – for Individual and Affiliated Certificates

IGC Root Certificate Download – for Device Certificates

IdenTrust SAFE-BioPharma

IdenTrust SAFE-BioPharma Root Certificate Download

IdenTrust Commercial

IdenTrust Publicly Trusted Roots Test Certificates Page

IdenTrust Commercial Root Certificate Download – for Individual and Business Certificates

IdenTrust Commercial Root Certificate Download – for TLS/SSL Certificates

IdenTrust Public Sector

IdenTrust Publicly Trusted Roots Test Certificates Page

IdenTrust Public Sector Root Certificate Download – for Individual and Business Certificates

TrustID HID Enterprise CA 1

IdenTrust DST Root CA X3

Please be aware that the «IdenTrust DST Root CA X3» root expiring on 9/30/2021 has been replaced with the «IdenTrust Commercial Root CA 1» self-signed root which is also trusted by the major browsers and root stores since 1/16/2014. You may download the IdenTrust Commercial Root CA 1 at this link: Root Certificate Download.

If you have appliances that are not dynamically updating the root trust chain, they need to be manually updated with the self-signed «IdenTrust Commercial Root CA 1» which can be downloaded at this link: Root Certificate Download.

DST Root CA X3 Cross-Signing with IdenTrust Commercial CA 1 Chain Details

DST Root CA X3-IdenTrust Commercial CA 1 Chain Download

30 сентября 2021 г окончился срок действия корневого сертификата IdenTrust DST Root CA X3. А это главный корневой сертификат Let’s Encrypt, которым подписаны уже более 260 миллионов доменных имен в Интернет.

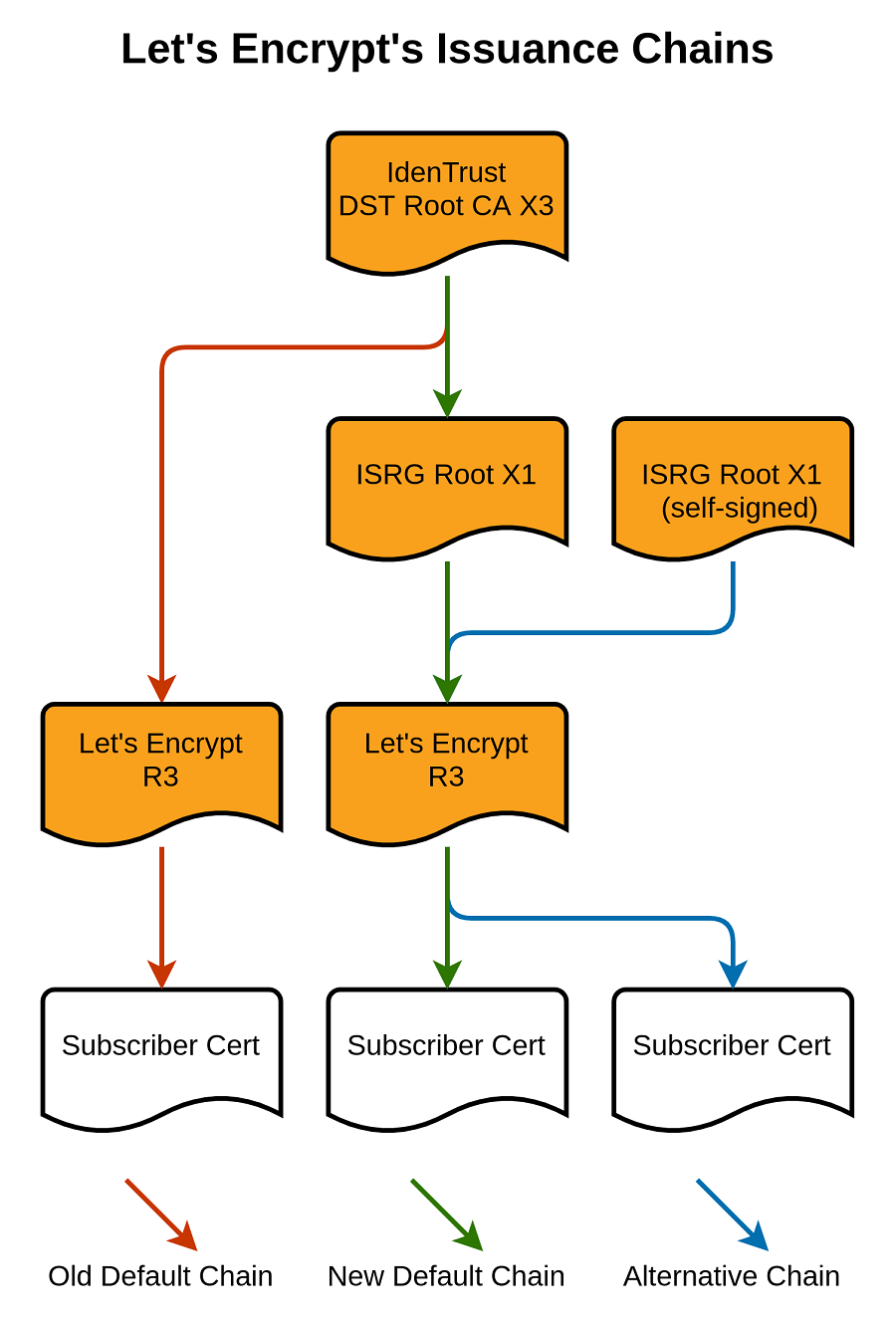

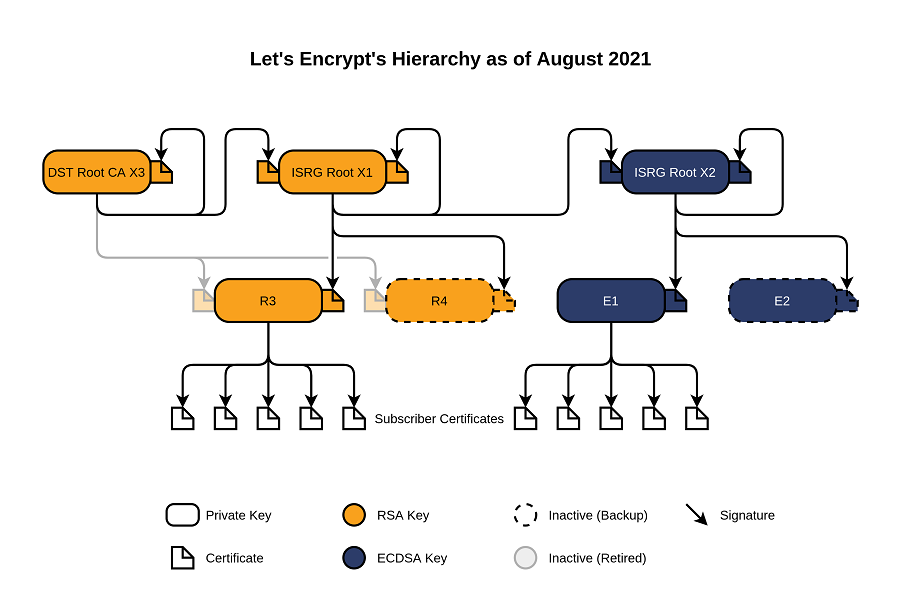

Событие ожидаемое. Чтобы внезапно все 260 миллионов не перестали открываться в браузерах пользователей, Let’s Encrypt пять лет назад выпустила самоподписанный сертификат ISRG Root X1, который добавили в качестве второго корневого сертификата и образовали альтернативную цепочку.

Самоподписанный сертификат – это сертификат, который формируется без подтверждения стороннего центра сертификации.

На август 2021 эта схема богаче:

За пять лет сертификат ISRG Root X1 должен был распространиться по миру. Производители устройств, приложений и операционных систем должны были добавить этот сертификат в список доверенных корневых центров сертификации.

План был такой, если браузер не сможет проверить подлинность одной цепочки, то перейдёт на альтернативную. Что, собственно, вчера и произошло.

Всё бы хорошо, но не все системы поддерживают новый корневой сертификат ISRG Root X1. Поддержка есть:

- macOS >= 10.12.1

- iPhone 5 и выше могут быть обновлены до iOS 10 с поддержкой сертификата ISRG Root X1

- Mozilla Firefox >= 50.0

- Debian >= jessie / 8 (с обновлениями)

- Java 7 >= 7u151

С андроидом я так и не понял, что именно будет работать, а что нет. в Android 6.0.1 у меня те сайты, сертификаты которых пошли по цепочке до IdenTrust DST Root CA X3, открылись, несмотря на то, что срок действия сертификата истёк. А те сайты, сертификаты которых пошли по цепочке до самоподписанного ISRG Root X1, не открылись, потому что его нет в списке доверенных.

Соответственно, все системы, которые не доверяют сертификату ISRG Root X1, будут открывать сайты с сертификатом Let’s Encrypt вот так:

- Владельцы старых устройств Apple, которые не могут обновиться на iOS 10.

- Обладатели старых телевизоров со Smart TV и прочей техники, которые используют Интернет для работы или обновлений.

- Пользователи старых операционных систем.

- Старые приложения Java.

- Ещё что-нибудь старое, в котором корневые сертификаты зашиты намертво.

Что делать владельцам сайтов?

А ничего. Если вам очень нужно, чтобы ваш сайт открывался на старых устройствах, меняйте сертификат на платный, корневые центры которого ещё поддерживается на нужных вам устройствах.

Что делать посетителям сайтов?

Если ваше устройство поддерживает установку сертификатов, то вы можете вручную добавить самоподписанный сертификат ISRG Root X1 в список доверенных корневых центров сертификации:

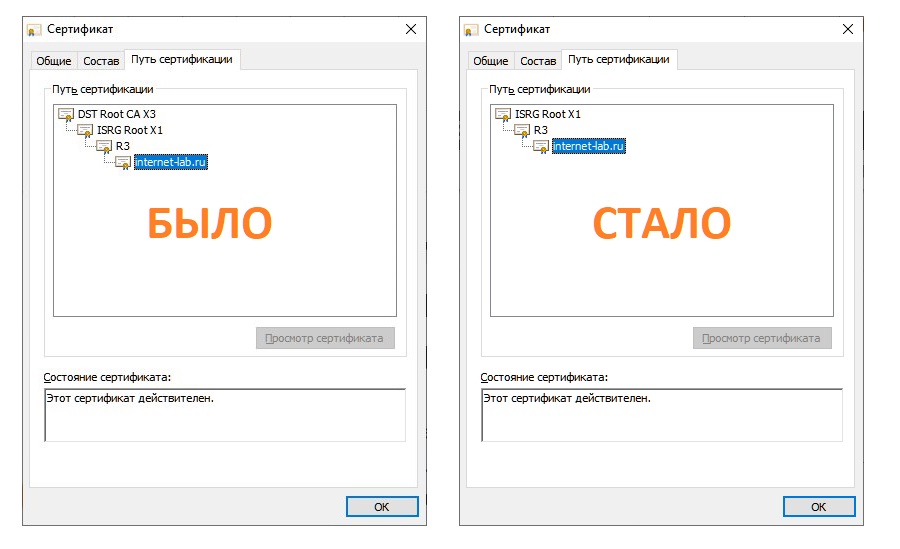

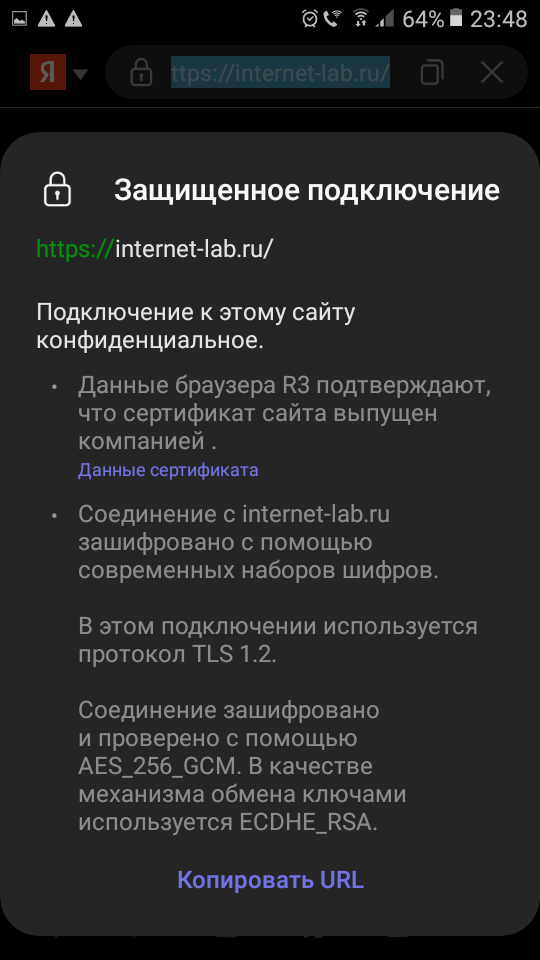

Вам также может понадобиться промежуточный сертификат Let’s Encrypt R3. И тогда, после перезагрузки, вам наступит счастье:

Обновление сертификатов

Обновление доверенных корневых сертификатов выполняется во время обновления операционной системы. Если последнее включено, то нашего участия не требуется, иначе, можно установить обновление вручную. Пример такого пакета — KB931125.

Однако, если операционная система устарела, разработчик прекращает выпуск обновлений, и мы не можем воспользоваться средствами обновления системы. В таком случае, необходимо сделать выгрузку корневых сертификатов на актуальной системе и перенести их на устаревший.

Получение актуальных сертификатов

Для начала, выгрузим сертификаты на компьютере с актуальной версией Windows (10) и подключением к сети Интернет.

Создадим каталог, в который будет выгружен файл с корневыми сертификатами, например, C:\CA (папка CA на диске C).

Открываем командную строку от администратора и вводим команду:

certutil.exe -generateSSTFromWU C:\CA\roots.sst

* где C:\CA — каталог, который мы создали; roots.sst — файл, в который будут выгружены сертификаты.

* если мы получили ошибку Не удается найти указанный файл. 0x80070002, то необходимо убедиться, что каталог CA создан (в нашем примере в корне диска С).

В папке C:\CA мы должны увидеть файл roots.sst.

Установка/обновление корневых сертификатов

Полученный на предыдущем этапе файл переносим на компьютер, где необходимо обновить доверенные корневые сертификаты, например, также в папку C:\CA. Скачиваем утилиту rootsupd и распаковываем ее в этот же каталог.

Открываем командную строку от администратора и вводим команду:

C:\CA\rootsupd.exe /c /t:C:\CA

* где C:\CA — папка, в которую мы перенесли корневые сертификаты.

В появившемся окне Roots Update:

… выбираем No, чтобы не переписывать наш файл roots.sst.

В папке C:\CA должны появится новые файлы, в том числе, утилита updroots. Вводим теперь команду:

C:\CA\updroots.exe C:\CA\roots.sst

Готово.

Была ли полезна вам эта инструкция?

Да Нет

Установка из репозитория

Самый простой способ, который нужно попробовать, установить сертификаты из официального репозитория системы. В зависимости от ее типа, наши команды будут немного отличаться.

а) для систем на базе DEB (Debian, Ubuntu, Mint):

apt update

apt install ca-certificates

update-ca-certificates

б) для систем на базе RPM (Rocky Linux, CentOS):

yum install ca-certificates

update-ca-trust

Готово.

Если нам повезет и в репозитории будут обновленные корневые центры, наша работа закончена. Иначе, устанавливаем сертификаты вручную.

Загрузка пакета с сертификатами

Установка из репозитория может не дать нужного эффекта, если в нем находятся не самые свежие сертификаты или наша система сильно устарела или не имеет выхода в Интернет.

В этом случае нам нужно загрузить пакет с корневыми сертификатами вручную. Разберем пример на системе Ubuntu. В официальном репозитории или в поисковой системе находим пакет для загрузки, например, по ссылке ftp.ru.debian.org/debian/pool/main/c/ca-certificates копируем ссылку на файл с последней версией сертификатов, и загружаем его на наш компьютер:

wget http://ftp.ru.debian.org/debian/pool/main/c/ca-certificates/ca-certificates_20211016_all.deb

Полученный пакет устанавливаем в системе:

dpkg -i ca-certificates_*_all.deb

И обновляем корневые сертификаты:

update-ca-certificates

Установка вручную

Выше рассмотрены самые удобные способы обновления корневых сертификатов. Но мы можем столкнуться с ситуацией, когда в предоставляемых официальных пакетах не окажется обновленного сертификата. Например, на момент написания данной инструкции у систем на базе Deb не оказалось нового сертификата для Let’s Encrypt, а старый закончил свое действие 30 сентября 2021 года.

В данном случае, мы можем установить любой нужный нам сертификат руками. Для этого скачала находим его и копируем — приведем пример с Let’s Encrypt. На странице letsencrypt.org/ru/certificates мы можем увидеть ссылки на корневые сертификаты. Допустим, нам нужен Let’s Encrypt Authority X3 (Signed by ISRG Root X1), который доступен по ссылке letsencrypt.org/certs/letsencryptauthorityx3.pem.txt. Копируем последовательность и создаем файл на компьютере:

vi /usr/share/ca-certificates/letsencryptauthorityx3.pem

——BEGIN CERTIFICATE——

MIIFjTCCA3WgAwIBAgIRANOxciY0IzLc9AUoUSrsnGowDQYJKoZIhvcNAQELBQAw

TzELMAkGA1UEBhMCVVMxKTAnBgNVBAoTIEludGVybmV0IFNlY3VyaXR5IFJlc2Vh

cmNoIEdyb3VwMRUwEwYDVQQDEwxJU1JHIFJvb3QgWDEwHhcNMTYxMDA2MTU0MzU1

WhcNMjExMDA2MTU0MzU1WjBKMQswCQYDVQQGEwJVUzEWMBQGA1UEChMNTGV0J3Mg

RW5jcnlwdDEjMCEGA1UEAxMaTGV0J3MgRW5jcnlwdCBBdXRob3JpdHkgWDMwggEi

MA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQCc0wzwWuUuR7dyXTeDs2hjMOrX

NSYZJeG9vjXxcJIvt7hLQQWrqZ41CFjssSrEaIcLo+N15Obzp2JxunmBYB/XkZqf

89B4Z3HIaQ6Vkc/+5pnpYDxIzH7KTXcSJJ1HG1rrueweNwAcnKx7pwXqzkrrvUHl

Npi5y/1tPJZo3yMqQpAMhnRnyH+lmrhSYRQTP2XpgofL2/oOVvaGifOFP5eGr7Dc

Gu9rDZUWfcQroGWymQQ2dYBrrErzG5BJeC+ilk8qICUpBMZ0wNAxzY8xOJUWuqgz

uEPxsR/DMH+ieTETPS02+OP88jNquTkxxa/EjQ0dZBYzqvqEKbbUC8DYfcOTAgMB

AAGjggFnMIIBYzAOBgNVHQ8BAf8EBAMCAYYwEgYDVR0TAQH/BAgwBgEB/wIBADBU

BgNVHSAETTBLMAgGBmeBDAECATA/BgsrBgEEAYLfEwEBATAwMC4GCCsGAQUFBwIB

FiJodHRwOi8vY3BzLnJvb3QteDEubGV0c2VuY3J5cHQub3JnMB0GA1UdDgQWBBSo

SmpjBH3duubRObemRWXv86jsoTAzBgNVHR8ELDAqMCigJqAkhiJodHRwOi8vY3Js

LnJvb3QteDEubGV0c2VuY3J5cHQub3JnMHIGCCsGAQUFBwEBBGYwZDAwBggrBgEF

BQcwAYYkaHR0cDovL29jc3Aucm9vdC14MS5sZXRzZW5jcnlwdC5vcmcvMDAGCCsG

AQUFBzAChiRodHRwOi8vY2VydC5yb290LXgxLmxldHNlbmNyeXB0Lm9yZy8wHwYD

VR0jBBgwFoAUebRZ5nu25eQBc4AIiMgaWPbpm24wDQYJKoZIhvcNAQELBQADggIB

ABnPdSA0LTqmRf/Q1eaM2jLonG4bQdEnqOJQ8nCqxOeTRrToEKtwT++36gTSlBGx

A/5dut82jJQ2jxN8RI8L9QFXrWi4xXnA2EqA10yjHiR6H9cj6MFiOnb5In1eWsRM

UM2v3e9tNsCAgBukPHAg1lQh07rvFKm/Bz9BCjaxorALINUfZ9DD64j2igLIxle2

DPxW8dI/F2loHMjXZjqG8RkqZUdoxtID5+90FgsGIfkMpqgRS05f4zPbCEHqCXl1

eO5HyELTgcVlLXXQDgAWnRzut1hFJeczY1tjQQno6f6s+nMydLN26WuU4s3UYvOu

OsUxRlJu7TSRHqDC3lSE5XggVkzdaPkuKGQbGpny+01/47hfXXNB7HntWNZ6N2Vw

p7G6OfY+YQrZwIaQmhrIqJZuigsrbe3W+gdn5ykE9+Ky0VgVUsfxo52mwFYs1JKY

2PGDuWx8M6DlS6qQkvHaRUo0FMd8TsSlbF0/v965qGFKhSDeQoMpYnwcmQilRh/0

ayLThlHLN81gSkJjVrPI0Y8xCVPB4twb1PFUd2fPM3sA1tJ83sZ5v8vgFv2yofKR

PB0t6JzUA81mSqM3kxl5e+IZwhYAyO0OTg3/fs8HqGTNKd9BqoUwSRBzp06JMg5b

rUCGwbCUDI0mxadJ3Bz4WxR6fyNpBK2yAinWEsikxqEt

——END CERTIFICATE——

Открываем на редактирование файл:

vi /etc/ca-certificates.conf

И добавляем в него строку с указанием на созданный файл:

letsencryptauthorityx3.pem

…

Но в моем случае был прописан также файл с устаревшим сертификатом — указание на него нужно закомментировать:

#mozilla/DST_Root_CA_X3.crt

После чего обновить сертификаты:

update-ca-certificates —fresh

* опция fresh позволит не только добавить, но и удалить всего того, что нет в конфигурационном файле. Для нас это необходимо, чтобы убрать устаревший сертификат.

Мы должны увидеть что-то на подобие:

Updating certificates in /etc/ssl/certs…

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d…

done.

Готово.

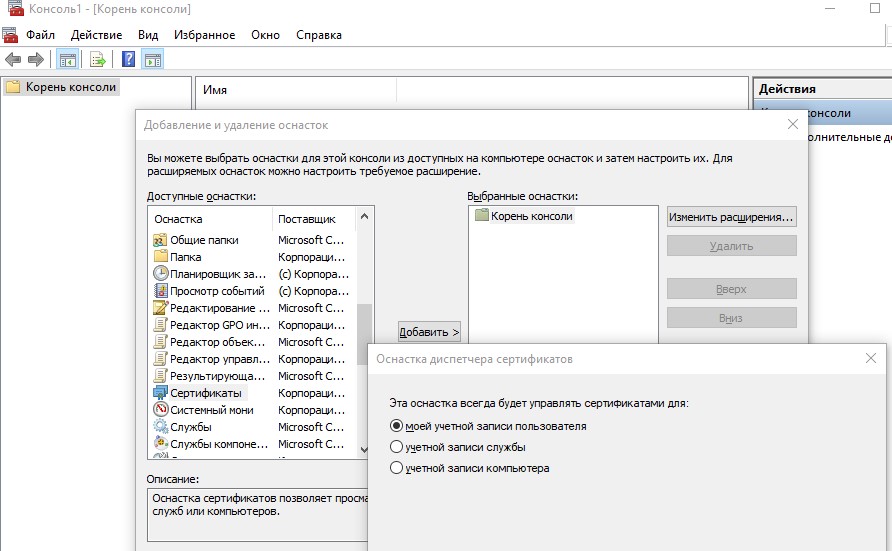

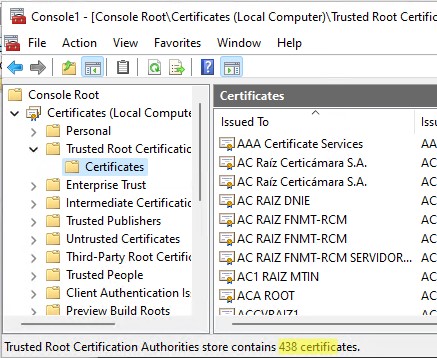

Управление корневыми сертификатами в Windows 10 и 11

Как посмотреть список корневых сертификатов на устройстве Windows?

- Чтобы открыть хранилище корневых сертификатов компьютера в Windows /Windows Server, запустите консоль

mmc.exe

; - В диалоговом окне выберите что вы хотите управлять сертификатами учетной записи компьютера (Computer account);

- Разверните Certificates (Сертификаты) -> Trusted Root Certification Authorities Store (Доверенные корневые сертификаты). В этом списке содержится список доверенных корневых сертификатов вашего компьютера.

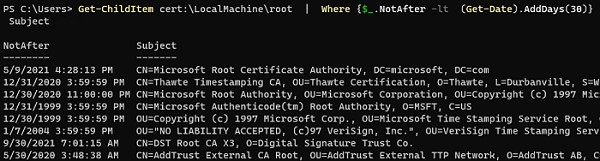

Вы можете вывести список доверенных корневых сертификатов на вашем компьютере со сроками их действия с помощью PowerShell:

Get-Childitem cert:\LocalMachine\root |format-list

Можно вывести список истекших сертификатов, или которые истекут в ближайшие 30 дней:

Get-ChildItem cert:\LocalMachine\root| Where {$_.NotAfter -lt (Get-Date).AddDays(30)} |select NotAfter, Subject

В целях безопасности рекомендует периодически проверять хранилище доверенных сертификатов на наличие поддельных сертификатов с помощью утилиты Sigcheck. Утилита позволяет сравнить список сертификатов, установленных на компьютере со списком корневых сертификатов на сайте Microsoft (можно скачать офлайн файл с актуальными сертификатами authrootstl.cab).

Вы можете вручную перенести файл корневого сертификата с одного компьютера на другой с помощью функцию Экспорта/Импорта.

- Затем с помощью команды Импорт можно импортировать этот сертификат на другом компьютере.

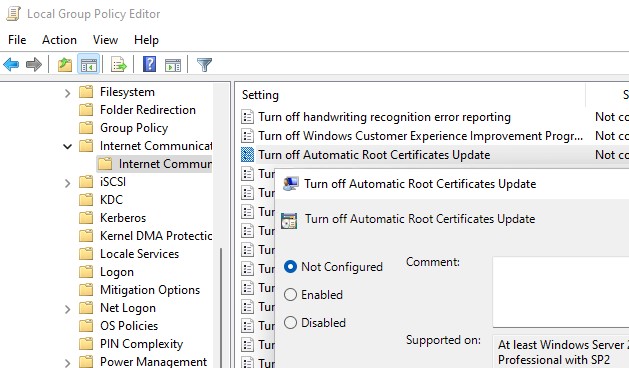

Включить/отключить автоматическое обновление корневых сертификатов в Windows

Как мы уже упомянули, Windows по умолчанию сама обновляет корневые сертификаты. Вы можете включить или отключить обновление сертификатов в Windows через GPO или реестр.

Откройте локальный редактор групповой политики (gpedit.msc) и перейдите в раздел Computer Configuration -> Administrative Templates -> System -> Internet Communication Management -> Internet Communication.

Параметр Turn off Automatic Root Certificates Update в этом разделе позволяет отключить автоматическое обновление корневых сертификатов через сайт Windows Update. По умолчанию это политика не настроена и Windows всегда пытается автоматически обновлять корневые сертификаты.

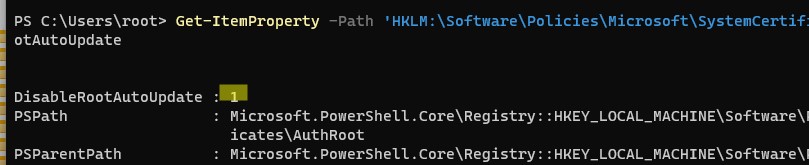

Если эта политика не настроена, а сертификаты не обновляются автоматически, проверьте не включен ли вручную параметр реестра, отвечающий за эту настройку. Проверьте значение параметра реестра с помощью PowerShell:

Get-ItemProperty -Path ‘HKLM:\Software\Policies\Microsoft\SystemCertificates\AuthRoot’ -Name DisableRootAutoUpdate

Если команда вернет, что значение ключа

DisableRootAutoUpdate=1

, значит на вашем компьютере отключено обновление корневых сертификатов. Чтобы включить его, измените значение параметра на 0.

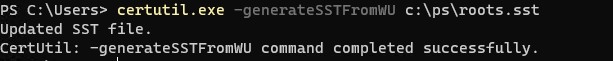

Ручное обновление корневых сертификатов в Windows 10 и 11

Утилита управления и работы с сертификатами Certutil (появилась в Windows 10, для Windows 7 доступна в виде отдельного обновления), позволяет скачать с узлов Windows Update и сохранить в SST файл актуальный список корневых сертификатов.

Для генерации SST файла, на компьютере Windows 10/11 с доступом в Интернет, выполните с правами администратора команду:

certutil.exe -generateSSTFromWU c:\PS\roots.sst

Updated SST file. CertUtil: -generateSSTFromWU command completed successfully.

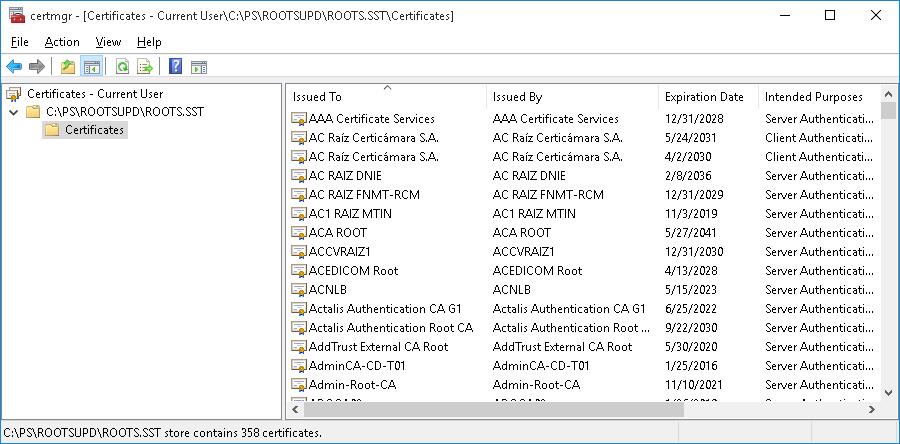

В результате в целевом каталоге появится файл SST, содержащий актуальный список сертификатов. Дважды щелкните по нему для открытия. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты.

В указанном каталоге появится файл SST, содержащий актуальный список сертификатов. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты. Дважды щелкните по нему.

В открывшейся

mmc

консоли вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 436 элементов. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.

Для установки всех сертификатов из SST файла и добавления их в список корневых сертификатов компьютера можно воспользоваться командами PowerShell:

$sstStore = ( Get-ChildItem -Path C:\ps\rootsupd\roots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:\LocalMachine\Root

Запустите оснастку certmgr.msc и убедитесь, что все сертификаты были добавлены в хранилище Trusted Root Certification Authority. В нашем примере на Windows 11 количество корневых сертификатов увеличилось с 34 до 438.

Чистая копия Windows после установки содержит в корневом хранилище лишь небольшое количество сертификатов. Если компьютер подключен к интернету, остальные корневые сертификаты будут устанавливаться автоматически (по требованию), если ваше устройство попытается получить доступ к HTTPS сайту/SSL сертификату, в чей цепочке доверия есть отпечаток из CTL Microsoft. Поэтому как правило, нет необходимости добавлять в свое локальное хранилище сразу все сертификаты, доверенные Microsoft.

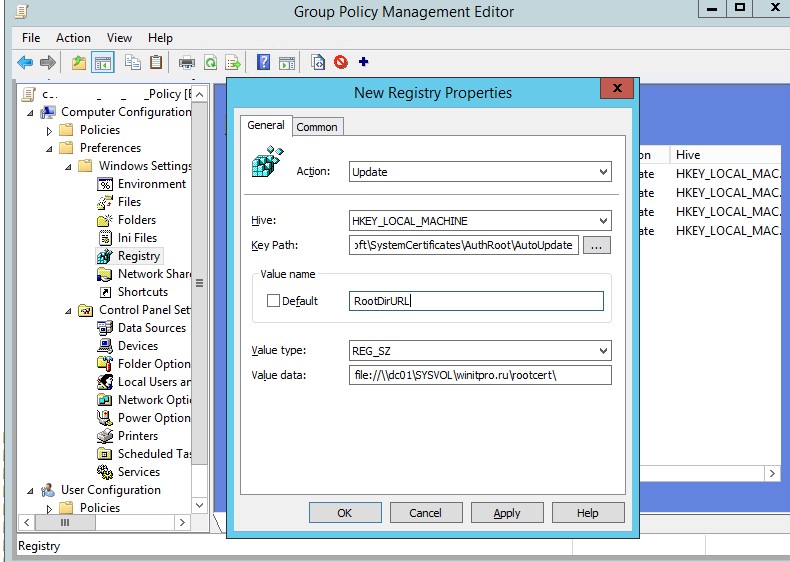

Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

Если у вас возникла задача регулярного обновления корневых сертификатов в изолированном от Интернета домене Active Directory, есть несколько более сложная схема обновления локальных хранилищ сертификатов на компьютерах домена с помощью групповых политик. В изолированных сетях Windows вы можете настроить обновление корневых сертификатов на компьютерах пользователей несколькими способами.

Первый способ предполагает, что вы регулярно вручную скачиваете и копируете в вашу изолированную сеть файл с корневыми сертификатами, полученный так:

certutil.exe –generateSSTFromWU roots.sst

Затем сертификаты из данного файла можно установить через SCCM или PowerShell логон скрипт в GPO:

$sstStore = ( Get-ChildItem -Path \\dc01\SYSVOL\winitpro.ru\rootcert\roots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:\LocalMachine\Root

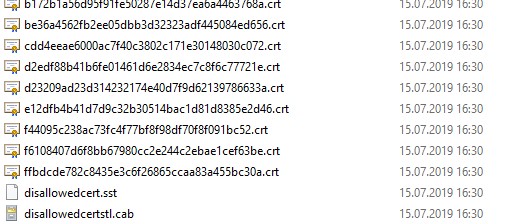

Второй способ предполагает получение актуальных корневых сертификатов с помощью команды:

Certutil -syncWithWU -f \\dc01\SYSVOL\winitpro.ru\rootcert\

В указанном сетевом каталоге появится ряд файлов корневых сертификатов (CRT) и в том числе файлы (authrootstl.cab, disallowedcertstl.cab, disallowedcert.sst, thumbprint.crt).

Затем с помощью GPP нужно изменить значение параметра реестра RootDirURL в ветке HKLM\Software\Microsoft\SystemCertificates\AuthRoot\AutoUpdate. Этот параметр должен указывать на сетевую папку, из которой клиентам нужно получать новые корневые сертификаты. Перейдите в секцию редактора GPO Computer Configuration -> Preferences -> Windows Settings -> Registry. И создайте новый параметр реестра со значениями:

Action: UpdateHive: HKLMKey path: Software\Microsoft\SystemCertificates\AuthRoot\AutoUpdateValue name: RootDirURLType: REG_SZValue data: file://\\dc01\SYSVOL\winitpro.ru\rootcert\

Осталось назначить эту политику на компьютеры и после обновления настроек GPO на клиенте проверить появление новых корневых сертификатов в хранилище.

Политика Turn off Automatic Root Certificates Update в разделе Computer Configuration -> Administrative Templates -> System -> Internet Communication Management -> Internet Communication settings должна быть выключена или не настроена.

Обновление корневых сертификатов в Windows 7

Несмотря на то, что Windows 7 уже снята с поддержки, есть много пользователей и компаний, в которых она еще используется.

После установки чистой Windows 7 из образа вы может столкнуться, что многие современные программы и инструменты на ней не работают из-за того, что они подписаны с помощью новых сертификатов. В частности, были жалобы, что в Windows 7 64 без обновления сертификатов не удается установить .Net Framework 4.8. или

vs_Community.exe с ошибкой:

installer manifest failed signature validation

Чтобы обновить корневые сертификаты в Windows 7, нужно скачать и установить MSU обновление KB2813430 (https://support.microsoft.com/en-us/topic/an-update-is-available-that-enables-administrators-to-update-trusted-and-disallowed-ctls-in-disconnected-environments-in-windows-0c51c702-fdcc-f6be-7089-4585fad729d6).

После этого вы можете использовать утилиту certutil для генерации SST файла с сертификатами (на этом или на другом компьютере):

certutil.exe -generateSSTFromWU c:\ps\roots.sst

Теперь можно импортировать сертификаты в доверенные:

MMC -> add snap-in -> certificates -> computer account > local computer. Перейдите в раздел Trusted root certification authority, выберите All Tasks -> Import, найдите ваш SST файл (в типе файлов выберите Microsoft Serialized Certificate Store — *.sst) -> Open -> Place all certificates in the following store -> Trusted Root Certification Authorities

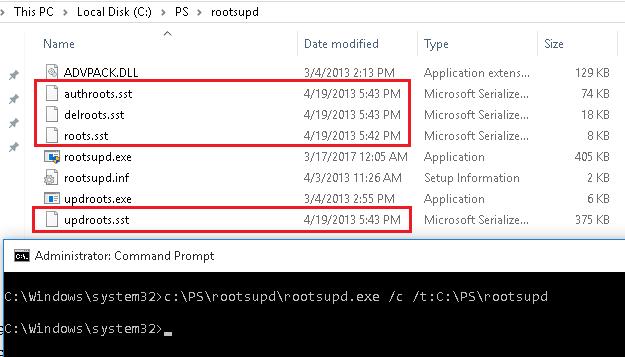

Утилита rootsupd. exe для обновления сертификатов в Windows XP

В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe. В этой утилита содержится список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates).

- Скачайте утилиту rootsupd.exe, перейдя по ссылке (по состоянию на 15.07.2019 ссылка не работает, возможно в Microsoft решили убрать ее из общего доступа. На данный момент вы можете скачать утилиту с сайта kaspersky.com — http://media.kaspersky.com/utilities/CorporateUtilities/rootsupd.zip);

- Для установки корневых сертификатов Windows, достаточно запустить файл rootsupd.exe. Но мы попробуем более внимательно рассмотреть его содержимое, распаковав его с помощью команды:

rootsupd.exe /c /t:C:\PS\rootsupd

- Сертификаты содержатся в SST файлах: authroots.sst, delroot.sst и т.п. Для удаления/установки сертификатов можно воспользоваться командами:

updroots.exe authroots.sst

updroots.exe -d delroots.sst

Но, как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов. Однако нам чуть позже понадобится файл updroots.exe.

Была информация, что утилиту updroots.exe нежелательно использовать в современных билдах Windows 10 1803+, т.к. она может сломать корневой сертификат Microsoft Root Certificate Authority.

В этой статье мы рассмотрели несколько способов обновления корневых сертификатов на компьютерах Windows, изолированных от Интернета.

IOS (iPhone и iPad с ОС до 10 версии)

- Скачайте файл сертификата ISRG Root X1 на устройство.

- В Настройки» -> «Основные» -> «Доверие сертификатов» включите «Доверять корневым сертификатам полностью».

Android

Устройства с версиями ОС Android до 7.1.1 также не поддерживают корневой сертификат ISRG Root X1. Однако, Let’s Encrypt удалось договориться с IdenTrust о выпуске на 3 года кросс-подписи истекшего DST Root CA X3. Таким образом, устройства даже с устаревшими версиями Android не будут сообщать об ошибке как минимум до 2024 года. Действий с ними не требуется.

При перепубликации статьи установка активной индексируемой

гиперссылки на источник — сайт обязательна!

Немного теории и истории

Не углубляясь в детали, пару слов для неспециалистов, почему окончание срока действия сертификата DST Root CA X3 повлияет на сертификаты, выпущенные Let’s Encrypt. У каждой системы, проверяющей сертификат на валидность, есть своё хранилище доверенных корневых сертификатов. Система при проверке будет доверять сертификатам, которые подписаны с использованием закрытого ключа одного из этих корневых сертификатов. Сами корневые сертификаты как правило имеют длительные сроки действия, меняются редко и не используются при формировании сертификатов конечного субъекта (в данном случае, сертификатов для доменных имен), вместо этого инфраструктура открытых ключей, предполагает использование цепочек доверия — корневые сертификаты применяются для подписания промежуточных сертификатов, а уже с использованием них подписываются сертификаты конечного субъекта (сертификаты для доменов). При этом, для того, чтобы система доверяла конечному сертификату, она должна быть способна проследить всю цепочку от этого сертификата до одного из корневых сертификатов, которым она доверяет.

После появления проекта Let’s Encrypt, его корневой сертификат ISRG Root X1 (как и любой новый корневой сертификат) не мог быстро попасть в хранилища доверенных сертификатов заметного количества систем. При этом для успешного функционирования проекта выданным сертификатам с самого начала должно было доверять максимальное количество систем «из коробки» (без дополнительных действий со стороны пользователей этих систем). В связи с этим, для сертификатов Let’s Encrypt стала использоваться цепочка доверия, ведущая к корневому сертификату DST Root CA X3, который признается большинством систем:

Windows >= XP SP3

macOS (большинство версий)

iOS (большинство версий)

Android >= v2.3.6

Mozilla Firefox >= v2.0

Ubuntu >= precise / 12.04

Debian >= squeeze / 6

Java 8 >= 8u101

Java 7 >= 7u111

NSS >= v3.11.9

Amazon FireOS (Silk Browser)

Cyanogen > v10

Jolla Sailfish OS > v1.1.2.16

Kindle > v3.4.1

Blackberry >= 10.3.3

PS4 game console with firmware >= 5.00

К настоящему моменту корневой сертификат ISRG Root X1 существует уже более 5 лет и за это время попал в доверенные в большинстве современных систем, ему доверяют:

Windows >= XP SP3 (при условии, что производилось автоматическое обновление корневых сертификатов)

macOS >= 10.12.1

iOS >= 10

Android >= 7.1.1

Mozilla Firefox >= 50.0

Ubuntu >= xenial / 16.04 (с установленными обновлениями)

Debian >= jessie / 8 (с установленными обновлениями)

Java 8 >= 8u141

Java 7 >= 7u151

NSS >= 3.26

Для сертификатов Let’s Encrypt по умолчанию в данный момент предлагается такая цепочка доверия:

IdenTrust’s DST Root CA X3 -> ISRG Root X1 -> Let’s Encrypt R3 -> Конечный сертификат пользователя

Что произойдет 30 сентября?

Срок действия DST Root CA X3 подходит к концу 30 сентября 2021 14:01:15 GMT, что произойдет после этого?

Те системы, которые не доверяют ISRG Root X1, перестанут доверять сертификатам, выпущенным Let’s encrypt (системы будут выдавать предупреждения при посещении сайтов, использующих сертификаты Let’s Encrypt). За исключением Android >= v2.3.6, т.к. Android не учитывает срок действия своих доверенных корневых сертификатов.

Проблема с доверием возникнет также у систем, использующих OpenSSL версии меньше 1.1.0. Даже если у таких систем ISRG Root X1 входит в список доверенных сертификатов, особенность проверки сертификата в OpenSSL 1.0.x приведёт к тому, что наличие в цепочке истекшего DST Root CA X3, несмотря на наличие доверия к ISRG Root X1, будет приводить к отрицательному результату проверки на доверие. Аналогичная проблема у OpenSSL 1.0.x возникла 20 мая 2020 года с истекшим сертификатом AddTrust External CA Root.

Что со всем этим делать?

На стороне клиента

Linux

Для того, чтобы проверить, как поведёт себя ваша система при обращении к сайтам, использующим сертификаты Let’s Encrypt, после 30 сентября, можно воспользоваться утилитой faketime. В Debian и Ubuntu она доступна в пакете faketime.

faketime -f '@2021-10-01 00:00:00' curl https://letsencrypt.org/

Если всё в порядке, curl вернёт содержимое страницы, если же нет — выдаст сообщение об ошибке:

curl: (60) server certificate verification failed.

В этом случае нужно убедиться, что:

Ваша система доверяет ISRG Root X1

Вы не пользуетесь устаревшей версией OpenSSL

Проверка доверия к ISRG Root X1

Например, Ubuntu 16.04 xenial и Debian 8 jessie доверяют ISRG Root X1, но при этом поставляются с OpenSSL 1.0.x, поэтому проблема их может коснуться.

Чтобы проверить наличие сертификата ISRG Root X1 в числе доверенных:

в Debian/Ubuntu:

awk -v cmd='openssl x509 -noout -subject' ' /BEGIN/{close(cmd)};{print | cmd}' < /etc/ssl/certs/ca-certificates.crt | grep "ISRG Root X1"

в CentOS:

awk -v cmd='openssl x509 -noout -subject' ' /BEGIN/{close(cmd)};{print | cmd}' < /etc/ssl/certs/ca-bundle.crt | grep "ISRG Root X1"

В выводе команды в обоих случаях должно присутствовать:

subject= /C=US/O=Internet Security Research Group/CN=ISRG Root X1

Если такой строчки нет, то нужно добавить ISRG Root X1 в доверенные. В Debian/Ubuntu:

curl -k https://letsencrypt.org/certs/isrgrootx1.pem.txt | sudo tee /usr/share/ca-certificates/mozilla/ISRG_Root_X1.crt

добавить в файл /etc/ca-certificates.conf строчку:

mozilla/ISRG_Root_X1.crt

и выполнить комнаду

sudo update-ca-certificates

Проверка версии OpenSSL

Если система доверяет ISRG Root X1, нужно проверить версию OpenSSL

openssl version

В выводе должна быть версия 1.1.0 или новее.

Если используется OpenSSL 1.0.x, то достаточным решением проблемы будет удалить из доверенных сертификат DST Root CA X3 (это решение может не сработать для openssl версий <1.0.1p и <1.0.2d). Это можно сделать, не дожидаясь 30 сентября.

В Debian/Ubuntu:

В файле /etc/ca-certificates.conf нужно найти строчку:

mozilla/DST_Root_CA_X3.crt

и поставить в начало сроки символ «!»:

!mozilla/DST_Root_CA_X3.crt

Далее, необходимо выполнить команду:

sudo update-ca-certificates

В CentOS

Выполнить команды:

trust dump --filter "pkcs11:id=%c4%a7%b1%a4%7b%2c%71%fa%db%e1%4b%90%75%ff%c4%15%60%85%89%10" | openssl x509 | sudo tee /etc/pki/ca-trust/source/blacklist/DST-Root-CA-X3.pem

sudo update-ca-trust

Локальное продление срока действия сертификата DST Root CA X3

Для тех случаев, когда используется совсем старый openssl (версии меньше 1.0.1p и 1.0.2d, но новее 0.9.8m), или по иной причине не срабатывает метод с изъятием из доверенных сертификата DST Root CA X3, можно воспользоваться еще одним методом, предложенным в статье Scott’а Helme. Метод основан на том, что OpenSSL, начиная с версии 0.9.8m, не проверяет сигнатуру сертификатов, хранящихся в локальном защищенном хранилище. Таким образом, можно изменить время действия сертификата в защищенном хранилище, при этом модифицированный сертификат будет по-прежнему восприниматься OpenSSL как валидный. Для того, чтобы продлить для OpenSSL на системе срок действия сертификата DST Root CA X3 еще на три года можно выполнить следующие команды:

Debian/Ubuntu:

sudo sed -i «s/xMDkzMDE0MDExNVow/0MDkzMDE4MTQwM1ow/g» /etc/ssl/certs/DST_Root_CA_X3.pem

sudo update-ca-certificates

CentOS:

sudo sed -i «s/xMDkzMDE0MDExNVow/0MDkzMDE4MTQwM1ow/g» /etc/ssl/certs/ca-bundle.crt

sudo update-ca-trust

Не забудьте проверить так же все ваши контейнеры!!! У них свои хранилища корневых сертификатов и могут использоваться другие версии openssl

Windows

Для пользователей, у которых не подключены автоматические обновления корневых сертификатов, можно добавить сертификат ISRG Root X1 вручную. Для этого нужно скачать сертификат с сайта LetsEncrypt по ссылке https://letsencrypt.org/certs/isrgrootx1.der.

Открыть скачанный файл, в открывшемся окне выбрать «Установить сертификат…»:

В мастере импорта сертификатов выбрать «Локальный компьютер»:

Выбрать «Поместить все сертификаты в следующее хранилище», в диалоге выбора хранилища, открывающемся по кнопке «Обзор…», выбрать «Доверенные корневые центры сертификации»:

На последнем шаге мастера нажать кнопку «Готово».

После выполнения этой последовательности шагов, сертификат должен появиться в защищенном хранилище. Чтобы проверить это, нужно нажать комбинацию клавиш «Win+R», откроется диалог «Выполнить», в котором нужно ввести certmgr.msc

В открывшемся окне в подразделе «Сертификаты» раздела «Доверенные корневые центры сертификации» в списке должен появиться сертификат ISRG Root X1:

На стороне сервера

На стороне сервера от вас мало что зависит. Если вы используете сертификаты от Let’s Encrypt на своем сервере, то должны понимать, что после 30 сентября 2021 14:01:15 GMT к вашему серверу смогут без проблем подключиться только клиенты, доверяющие ISRG Root X1 (см. список выше), а также использующие Android >= v2.3.6. При этом, если клиенты используют OpenSSL, то они должны пользоваться версией OpenSSL >= 1.1.0.

При этом, у вас есть выбор — ценой отказа от поддержки старых Android (оставив поддержку Android >= 7.1.1), вы можете сохранить поддержку OpenSSL 1.0.x без манипуляций на стороне клиента.

Для этого нужно использовать предлагаемую Let’s Encrypt альтернативную цепочку доверия для своих сертификатов. В этой цепочке исключен DST Root CA X3 и выглядит она так:

ISRG Root X1 -> Let’s Encrypt R3 -> Конечный сертификат пользователя

Для переключения на альтернативную цепочку нужно воспользоваться документацией вашего ACME-клиента. В частности, в certbot за возможность выбора альтернативной цепочки отвечает параметр —preferred-chain.

Импорт сертификата и закрытого ключа

Если вам кто-то прислал сертификат или вы передали его с одного компьютера на другой, сертификат и закрытый ключ необходимо импортировать, прежде чем пользоваться ими. Импорт сертификата предполагает его размещение в соответствующую папку сертификатов.

- Откройте Диспетчер сертификатов.

- Выберите папку, в которую следует импортировать сертификат. В меню Действие выберите пункт Все задачи и выберите команду .

- Нажмите кнопку и следуйте инструкциям.

Примечание: Если поиск сертификата мастером импорта сертификатов выполняется с помощью кнопки Обзор, заметьте, что в диалоговом окне Открыть умолчанию отображаются только сертификаты X.509. Если нужно импортировать другой тип сертификата, выберите тип в диалоговом окне Открыть.

Экспорт сертификата и закрытого ключа

Чтобы создать резервную копию сертификата или воспользоваться им на другом компьютере, сертификат сначала следует экспортировать.

Экспорт сертификата предполагает преобразование сертификата в файл, который затем можно передать с одного компьютера на другой или поместить в безопасное место. Рекомендуется экспортировать сертификаты на съемный носитель, например диск или USB флеш-память.

- Откройте Диспетчер сертификатов.

- Щелкните правой кнопкой мыши сертификат, который следует экспортировать, выберите Все задачи и выберите команду Экспорт.

- В мастере экспорта сертификатов нажмите кнопку .

- Если сертификат использоваться на другом компьютере, щелкните , экспортировать закрытый ключ (если нет, выберите , не экспортировать закрытый ключ) и нажмите кнопку . (Этот параметр отображается, только если разрешен экспорт закрытого ключа и вы к нему доступ).

- Выберите нужный формат и нажмите кнопку .

Примечание: Выбор нужного формата будет зависеть от того, как будет использоваться сертификат. Например, для сертификата с закрытым ключом следует выбирать формат обмена личными сведениями. Если нужно переместить несколько сертификатов с одного компьютера на другой одним файлом, следует выбирать стандарт Cryptographic Message Syntax. Если сертификат будет использоваться в нескольких операционных системах, следует выбирать формат в DER-кодировке X.509.

- Чтобы экспортировать закрытый ключ, введите пароль для шифрования ключа, подтвердите и нажмите кнопку.

- Будет создан файл, в котором хранится сертификат. Введите имя файла и его расположение (полный путь) или нажмите кнопку , чтобы перейти в нужное место, и введите имя файла.

- Нажмите кнопку .

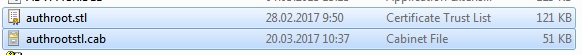

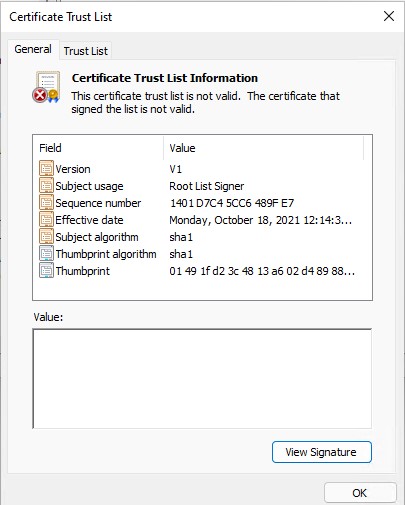

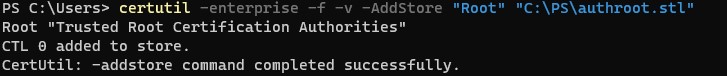

Список корневых сертификатов в формате STL

Есть еще один способ получения списка сертификатов с сайта Microsoft. Для этого нужно скачать файл http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab (обновляется дважды в месяц).С помощью любого архиватора (или проводника Windows) распакуйте содержимое архива authrootstl.cab. Он содержит один файл authroot.stl.

Файл authroot.stl представляет собой контейнер со списком отпечатков (thumbprint) доверенных сертификатов Microsoft в формате Certification Trust List.

Данный файл можно установить в системе с помощью утилиты certutil:

certutil -enterprise -f -v -AddStore «Root» «C:\PS\authroot.stl»

Root "Trusted Root Certification Authorities" CTL 0 added to store. CertUtil: -addstore command completed successfully.

Также вы можете импортировать сертификаты из консоли управления сертификатами (Trust Root CertificationAuthorities –>Certificates -> All Tasks > Import). Укажите путь к вашему STL файлу сертификатами.

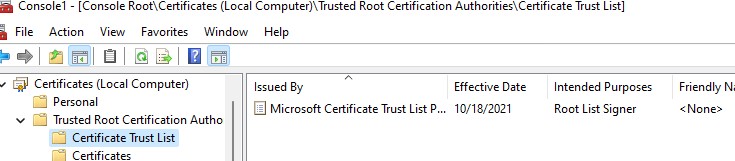

После выполнения команды, в консоли управления сертификатами (

certmgr.msc

) в контейнере Trusted Root Certification Authorities (Доверенные корневые сертификаты) появится новый раздел с именем Certificate Trust List (Список доверия сертификатов).

Аналогичным образом можно скачать и установить список с отозванными сертификатами, которые были исключены из программы Root Certificate Program. для этого, скачайте файл disallowedcertstl.cab (http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcertstl.cab), распакуйте его и добавьте в раздел Untrusted Certificates командой:

certutil -enterprise -f -v -AddStore disallowed «C:\PS\disallowedcert.stl «

Итоги

30 сентября после окончания срока действия сертификата DST Root CA X3 часть пользователей старых устройств столкнутся с тем, что не смогут корректно открывать сайты, использующие сертификаты Let’s Encrypt. Я бы выделил в первую очередь пользователей старых устройств Apple, для которых нет возможности обновиться хотя бы на iOS 10. Кроме того, под раздачу могут попасть различные устройства IoT, старые телевизоры и подобные им устройства, для которых не существует обновлений с новыми корневыми сертификатами.

В то же время, для администраторов серверов с не очень современным софтом, которые могут взаимодействовать с сервисами, использующими сертификаты Let’s Encrypt, еще есть несколько дней на то, чтобы всё проверить и подготовиться к часу X.

Update: Добавил важное дополнение про необходимость проверки всех используемых контейнеров

Update2: Добавил, как добавить ISRG Root X1 в доверенные сертификаты в Debian/Ubuntu, спасибо @Kenshouten

Update3: Еще один метод решения проблемы для старых OpenSSL, процедура по добавлению сертификата ISRG Root X1 в доверенные в Windows для тех, кто еще не разобрался

Где скачать сертификат DST Root CA x3?

Для этого нужно скачать сертификат с сайта LetsEncrypt по ссылке https://letsencrypt

Как обновить корневые Сертификаты в Windows 7?

Для этого нажмите сочетание кнопок Win +R и введите команду certmgr. msc — OK. В открывшемся центре сертификатов в Windows откройте вкладку «Доверенные корневые центры сертификации/ сертификаты » — клик правой кнопкой мыши — выберите «Все задачи — импорт»

Как импортировать сертификат в Windows 7?

Импорт сертификата и закрытого ключа Откройте Диспетчер сертификатов . Выберите папку, в которую следует импортировать сертификат . В меню Действие выберите пункт Все задачи и выберите команду Импорт . Нажмите кнопку Далее и следуйте инструкциям. 12 мая 2021 г

Где скачать сертификат DST Root CA x3?

Для этого нужно скачать сертификат с сайта LetsEncrypt по ссылке https://letsencrypt

Как обновить корневые Сертификаты на своем компьютере?

Установить скачанный сертификат в систему. Для этого нажмите сочетание кнопок Win+R и введите команду certmgr. msc — OK. В открывшемся центре сертификатов в Windows откройте вкладку «Доверенные корневые центры сертификации/ сертификаты » — клик правой кнопкой мыши — выберите «Все задачи — импорт»