- Certificates

- Root Certificates

- Cross Signing

- Roots

- OCSP Signing Certificate

- Certificate Transparency

- Platforms that trust ISRG Root X1

- Platforms that trust DST Root CA X3 but not ISRG Root X1

- Known Incompatible

- Корневые сертификаты

- Промежуточные сертификаты

- Промежуточные сертификаты

- Корневые сертификаты

- Сертификат подписания ответов OCSP

- Прозрачность сертификата

- Что делать, если сайт не открывается на старом компьютере или телефоне?

- Как заставить сайты открываться на старых компьютерах и в старых версиях браузеров?

- Ручное обновление корневых сертификатов

- Установка корневого сертификата в ОС Windows, iOS, Linux, Android

- Обновление всех сертификатов безопасности на старых версиях Windows

- Быстрый и простой способ обновления сертификатов Windows

- Как еще можно открывать сайты на старых компьютерах и смартфонах?

- Скачивание сертификата SSL

- Добавление сертификата в Windows

- Остались вопросы? Пишите в поддержку!

- Что нужно сделать для решения проблемы

- Особенности установки сертификата на 32-х битную ОС

- Немного теории и истории

- Что произойдет 30 сентября?

- Что со всем этим делать?

- На стороне клиента

- Linux

- Windows

- На стороне сервера

- ОС Ubuntu 16

- ОС Centos 7

- Windows 7

- ЗадачиПравить

- УчастникиПравить

- ИсторияПравить

- ТехнологииПравить

- Протокол аутентификации сайтовПравить

- Программная реализацияПравить

- ПримечанияПравить

- СсылкиПравить

- Что случилось?

- Как можно проверить проблему и что делать бесполезно

- Установка обновлений на Windows 7

- Установка сертификата на Windows 7

- Переходим на новую операционную систему

- Установка сертификата на мобильных устройствах

- iOS (iPhone и iPad с ОС до 10 версии)

- Android (ОС Android до 7

- Установка из репозитория

- Как обновить сертификаты Виндовс ХП?

- Где взять промежуточный сертификат?

- Как добавить ISRG root X1 в доверенные сертификаты?

- Как добавить ISRG root X1 в доверенные сертификаты?

- Как решить проблему с сертификатом безопасности?

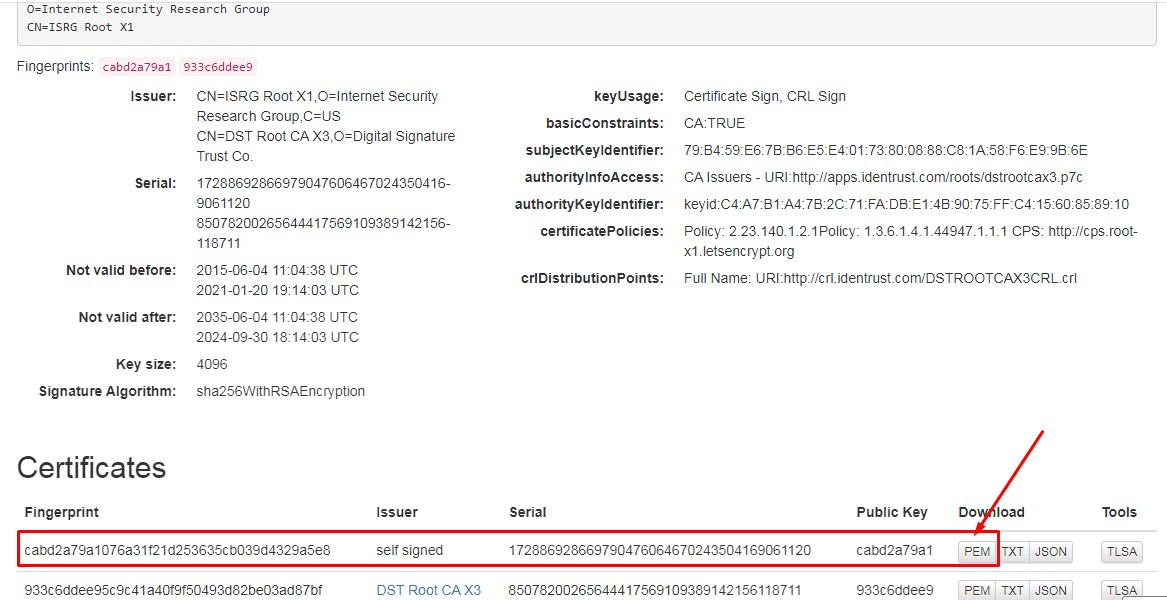

Certificates

| Fingerprint | Issuer | Serial | Public Key | Download | Tools | |

|---|---|---|---|---|---|---|

| cabd2a79a1076a31f21d253635cb039d4329a5e8 | self signed | 172886928669790476064670243504169061120 | cabd2a79a1 | PEM | TLSA | |

| 933c6ddee95c9c41a40f9f50493d82be03ad87bf | DST Root CA X3 | 85078200265644417569109389142156118711 | 933c6ddee9 | PEM | TLSA | |

Root Certificates

Our roots are kept safely offline. We issue end-entity certificates to subscribers from the intermediates in the next section.

For additional compatibility as we submit our new Root X2 to various root programs, we have also cross-signed it from Root X1.

- Active

- ISRG Root X1 (

RSA 4096, O = Internet Security Research Group, CN = ISRG Root X1)- Self-signed: der, pem, txt

- Cross-signed by DST Root CA X3: der, pem, txt

- ISRG Root X1 (

- Active, limited availability

- ISRG Root X2 (

ECDSA P-384, O = Internet Security Research Group, CN = ISRG Root X2)- Self-signed: der, pem, txt

- Cross-signed by ISRG Root X1: der, pem, txt

- ISRG Root X2 (

We’ve set up websites to test certificates chaining to our active roots.

- ISRG Root X1

- Valid

- Revoked

- Expired

- ISRG Root X2

- Valid

- Revoked

- Expired

Under normal circumstances, certificates issued by Let’s Encrypt will come from “R3”, an RSA intermediate.

Currently, issuance from “E1”, an ECDSA intermediate, is possible only for ECDSA subscriber keys for allowlisted accounts. In the future, issuance from “E1” will be available for everyone.

Our other intermediates (“R4” and “E2”) are reserved for disaster recovery and will only be used should we lose the ability to issue with our primary intermediates.

We do not use the X1, X2, X3, and X4 intermediates anymore.

IdenTrust has cross-signed our RSA intermediates for additional compatibility.

- Active

- Active, limited availability

- Backup

- Retired

Cross Signing

Each of our intermediates represents a single public/private

key pair. The private key of that pair generates the signature for all end-entity

certificates (also known as leaf certificates), i.e. the certificates we issue

for use on your server.

Our RSA intermediates are signed by ISRG Root X1. ISRG Root X1 is widely trusted at this

point, but our RSA intermediates are still cross-signed by IdenTrust’s “DST Root CA X3”

(now called “TrustID X3 Root”) for additional client compatibility. The IdenTrust

root has been around longer and thus has better compatibility with older devices

and operating systems (e.g. Windows XP, Android 7). You can download “TrustID X3 Root” from

IdenTrust (or, alternatively,

you can download a copy from us).

Having cross-signatures means that each of our RSA intermediates has two

certificates representing the same signing key. One is signed by DST Root

CA X3 and the other is signed by ISRG Root X1. The easiest way to distinguish

the two is by looking at their Issuer field.

When configuring a web server, the server operator configures not only the

end-entity certificate, but also a list of intermediates to help browsers verify

that the end-entity certificate has a trust chain leading to a trusted root

certificate. Almost all server operators will choose to serve a chain including

the intermediate certificate with Subject “R3” and

Issuer “ISRG Root X1”. The recommended Let’s Encrypt client software,

Certbot, will make this configuration seamlessly.

Roots

Similar to intermediates, root certificates can be cross-signed, often to increase client

compatibility. Our ECDSA root, ISRG Root X2 was generated in fall 2020 and is the root

certificate for the ECDSA hierarchy. It is represented by two certificates: one that is

self-signed and one that is signed by ISRG Root X1.

All certificates signed by the ECDSA intermediate “E1” will come with a chain including an intermediate

certificate whose Subject is “ISRG Root X2” and whose Issuer is “ISRG Root X1”. Almost all server operators

will choose to serve this chain as it offers the most compatibility until ISRG Root X2

is widely trusted.

OCSP Signing Certificate

This certificate is used to sign OCSP responses for the Let’s Encrypt Authority

intermediates, so that we don’t need to bring the root key online in order to

sign those responses. A copy of this certificate is included automatically in

those OCSP responses, so Subscribers don’t need to do anything with it. It is

included here for informational purposes only.

- ISRG Root OCSP X1 (Signed by ISRG Root X1): der, pem, txt

Our newer intermediates do not have OCSP URLs (their revocation information is

instead served via CRL), so we have not issued an OCSP Signing Cert from ISRG Root X2.

Certificate Transparency

We are dedicated to transparency in our operations and in the certificates we

issue. We submit all certificates to Certificate Transparency

logs as we issue them. You can view all

issued Let’s Encrypt certificates via these links:

- Issued by Let’s Encrypt Authority X1

- Issued by Let’s Encrypt Authority X3

- Issued by E1

- Issued by R3

Platforms that trust ISRG Root X1

- macOS >= 10.12.1

- iPhone 5 and above can upgrade to iOS 10 and can thus trust ISRG Root X1

- Mozilla Firefox >= 50.0

- Debian >= jessie / 8 (with updates applied)

- Java 7 >= 7u151

Browsers (Chrome, Safari, Edge, Opera) generally trust the same root certificates as the operating system they are running on. Firefox is the exception: it has its own root store. Soon, new versions of Chrome will also have their own root store.

Platforms that trust DST Root CA X3 but not ISRG Root X1

These platforms would have worked up to September 2021 but will no longer

validate Let’s Encrypt certificates.

- iOS < 10

- Ubuntu >= intrepid / 8.10

- Java 8 >= 8u101 and < 8u141

- NSS >= v3.11.9 and < 3.26

- Amazon FireOS (Silk Browser) (version range unknown)

- Jolla Sailfish OS > v1.1.2.16 (version that added ISRG Root X1 unknown)

- Blackberry >= 10.3.3 (version that added ISRG Root X1 unknown)

Known Incompatible

- Android < v2.3.6

- Nintendo 3DS

- Windows XP prior to SP3

- cannot handle SHA-2 signed certificates

- Java 8 < 8u101

- Windows Live Mail (2012 mail client, not webmail)

- cannot handle certificates without a CRL

- PS3 game console

Корневые сертификаты

Наши корневые сертификаты хранятся в надёжном месте и недоступны онлайн. Мы выпускаем сертификаты для пользователей на основе промежуточных сертификатов из следующего раздела. Для дополнительной совместимости с новым Root X2 с различными корневыми хранилищами, мы также подписали его с Root X1.

- Активные

- ISRG Root X1 (

RSA 4096, O = Internet Security Research Group, CN = ISRG Root X1)- Самоподписанный: der, pem, txt

- Кросс подписанный DST Root CA X3: der, pem, txt

- ISRG Root X1 (

- Действующий, с ограничениями

- ISRG Root X2 (

ECDSA P-384, O = Internet Security Research Group, CN = ISRG Root X2)- Самоподписанный: der, pem, txt

- Кросс-подписанный ISRG Root X1: der, pem, txt

- ISRG Root X2 (

Мы создали сайты для проверки цепочки сертификатов вплоть до активных корневых.

- ISRG Root X1

- Действительный

- Отозванный

- Срок действия истёк

- ISRG Root X2

- Действительный

- Отозванный

- Срок действия истёк

Промежуточные сертификаты

Как правило, сертификаты, выпущенные Let’s Encrypt, создаются на основе “R3”, промежуточного RSA. В настоящее время выпуск сертификатов из “E1”, промежуточного ECDSA-сертификата, возможен только для ключей ECDSA из разрешенных аккаунтов. В будущем выпуск сертификатов из “Е1” будет доступен для всех.

Дополнительные промежуточные сертификаты (“R4” и “E2”) зарезервированы для восстановления после стихийных бедствий, и будут использованы только в том случае, если мы потеряем доступ к нашими основным межуточным сертификатам. Мы больше не используем промежуточные сертификаты X1, X2, X3 и X4.

IdenTrust кросс-подписал наши промежуточные сертификаты RSA для дополнительной совместимости.

- Активные

- Действующий, с ограничениями

- Резервное копирование

- Неиспользуемые

Промежуточные сертификаты

Каждый из наших промежуточных сертификатов представляет собой одну публичную/частную ключевую пару. Это позволяет всем основным браузерам принимать наши сертификаты с нашим же корневым сертификатом.

Наши промежуточные RSA-сертификаты подписаны ISRG Root X1. На данный момент ISRG Root X1 пользуется широким доверием, но у наших промежуточных RSA по-прежнему кросс-подпись “DST Root CA X3” IdenTrust (теперь он называется “TrustID X3 Root”) для дополнительной клиент-совместимости. Корневой сертификат IdenTrust существует дольше и поэтому лучше совместим со старыми устройствами и операционными системами (например, Windows XP, Android 7). Вы можете загрузить “TrustID X3 Root” из IdenTrust (или, как вариант, вы можете скачать копию у нас).

Кросс-подпись означает, что каждый из наших промежуточных сертификатов имеет два сертификата, представляющих один и тот же ключ подписи. Один подписан DST Root CA X3, другой подписан ISRG Root X1. Самый простой способ отличить их — посмотреть на поле “Issuer” (издатель).

При настройке web-сервера, администратор указывает не только листовые сертификаты, но и список промежуточных сертификатов. Это помогает браузеру проверить, входит ли листовой сертификат в цепочку доверия, ведущую к корневому сертификату. Почти все операторы серверов будут выбирать для обслуживания цепочку, включающую промежуточный сертификат с субъектом “R3” и издателем “ISRG Root X1”. Рекомендуемое клиентское программное обеспечение Let’s Encrypt, Certbot, выполнит эту задачу без затруднений.

Корневые сертификаты

Как и промежуточные сертификаты, корневые сертификаты могут быть кросс-подписаны, часто для увеличения клиентской совместимости. Наш корневой ECDSA-сертификат, ISRG Root X2 был создан осенью 2020 года и является корневым сертификатом для иерархии ECDSA. Он представлен двумя сертификатами: самоподписанным и подписанным ISRG Root X1.

Все сертификаты, подписанные промежуточным ECDSA-сертификатом “E1”, будут иметь цепочку с промежуточным сертификатом, у которого субъект “ISRG Root X2”, а издатель “ISRG Root X1”. Почти все сервера выберут для обслуживания эту цепочку, поскольку она обеспечивает наибольшую совместимость до тех пор, пока ISRG Root X2 не получит широкого доверия.

Сертификат подписания ответов OCSP

Этот сертификат используется для подписания ответов OCSP для промежуточных Центров Сертификации Let’s Encrypt. Таким образом нам не нужно иметь онлайне-доступ к корневому сертификату, чтобы подписать эти ответы. Копия сертификата подписания включена в ответ OCSP для информирования, дополнительно пользователям ничего делать не нужно.

- ISRG Root OCSP X1 ([Подписанный ISRG Root X1](https://crt. sh/? id=2929281974)): [der](/certs/isrg-root-ocsp-x1. der), [pem](/certs/isrg-root-ocsp-x1. pem), [txt](/certs/isrg-root-ocsp-x1. txt)

У наших новых промежуточных сертификатов нет OCSP URL-адресов (их информация об отзыве вместо этого используется CRL), поэтому мы не выпустили сертификат подписи OCSP от ISRG Root X2.

Прозрачность сертификата

В Let’s Encrypt мы в нацелены на прозрачность в наших процессах и в сертификатах, которые выпускаем. Мы записываем сертификаты в журнал Certificate Transparency сразу, как только выпускаем их. Все наши сертификаты доступны по ссылкам:

- Выпущены Let’s Encrypt Authority X1

- Выпущены Let’s Encrypt Authority X3

- Выпущены Е1

- Выпущены R3

Что делать, если сайт не открывается на старом компьютере или телефоне?

Решить проблему можно или установкой свежего программного обеспечения (ПО), или покупкой современного устройства. Установить свежее ПО на старую технику не всегда возможно, но зато современные устройства под управлением актуальных операционных систем Windows, iOS, Linux, Android не подвержены описываемой проблеме, так как централизованно обновляются и всегда работают с актуальным списком сертификатов безопасности. Так что обновление техники и программного обеспечения — это наилучший способ даже не знать о существовании такой беды, как невозможность открыть некоторый сайт в браузере из-за проблем с сертификатом безопасности. К тому же, обновление всегда дает значительные преимущества в плане скорости и комфорта работы. Но, к сожалению, обновление техники по совершенно разным причинам доступно далеко не каждому.

Конечно, надо понимать, что переход на новую технику и на новые версии ПО — это неизбежность. Ничто не стоит на месте, все в мире развивается, и рано или поздно мы будем использовать все более новые поколения устройств и новые версии программного обеспечения. При этом старое ПО и старая аппаратура с определенного момента перестают быть интересными производителям, и их поддержка прекращается. Как только это случается, все сторонние производители техники и разработчики программ также перестают задумываться о совместимости своих продуктов со старыми моделями и версиями. Более того, многие из них намеренно отключают возможность использования устаревшей техники со своими новыми продуктами, как в целях улучшения безопасности пользователей, так и в своих сугубо коммерческих целях.

К примеру, компания Microsoft прекратила поддержку Windows XP еще в 2005 году (в 2009 году для 64-битной версии, в 2014 — расширенную поддержку, в 2019 — поддержку версии для банкоматов). Поддержка все еще популярной Windows 7 прекращена в 2015 году, расширенная поддержка — в 2020 году.

Это значит, что все эти версии операционной системы уже давно не получают обновления сертификатов. Как следствие всего перечисленного, разработчики ПО отказываются от поддержки старых платформ в целях обеспечения должного уровня защищенности пользователя. Например, практически все банки уже давно не позволяют своим клиентам получать доступ к собственным денежным средствам с устаревших устройств. При этом Windows 7, и даже Windows XP все еще довольно широко распространены на компьютерах как в частном, так и в корпоративном секторе.

Не совсем по теме

К слову сказать, в качестве небольшого отступления, на тех предприятиях, где я занимаюсь обслуживанием компьютерной техники, на данный момент использование компьютеров более чем 10-летней давности доходит местами до 50%, из них почти половина работает под управлением Windows XP. И это если не считать компьютеры в составе технологического оборудования на производстве. В целом, в моей практике, приходится сталкиваться примерно с 20-30% компьютеров под управлением Windows XP, 50-70% — Windows 7 и 20-30% — Windows 10. Иногда встречаются Windows 8 и Windows 8.1, а вот Mac и Linux — реально единицы.

[свернуть]

Как заставить сайты открываться на старых компьютерах и в старых версиях браузеров?

К счастью, есть несколько вариантов, как можно продлить жизнь старым устройствам и заставить их работать в современных реалиях. Сразу скажу, что все эти решения временные и ненадежные. Самым правильным и надежным решением остается обновление техники и используемого ПО.

Как временное решение проблемы с невозможностью открыть сайт из-за проблем с сертификатами можно попробовать обновить списки актуальных и отозванных сертификатов безопасности. На старых устройствах придется делать это вручную. На данный момент существует несколько вариантов обновления сертификатов, все эти варианты мне удалось найти в сети интернет. Конечно, на практике все их опробовать не удалось, но упомянуть даже не опробованные варианты все же стоит.

Ручное обновление корневых сертификатов

Итак, при попытке соединения с сервером по шифрованным протоколам SSL/TLS (то есть, по протоколу HTTPS) может возникать ошибка:

SSL error 0x80090325 Цепочка сертификатов выпущена центром сертификации, не имеющим доверия.

Это лишь вариант описания ошибки, текст сообщения о невозможности установки защищенного соединения может быть и другим. Некоторые сервера, например, пишут о возможном несоответствии системного времени на компьютере с реальным временем. Причина заключается в истечении срока действия корневого цифрового сертификата IdenTrust DST Root CA X3, которым подписаны сертификаты от популярного удостоверяющего центра Let’s Encrypt. Им выпущено множество SSL сертификатов (более чем для 250 миллионов доменных имен) для веб-сайтов, почтовых серверов и других служб.

Для решения проблемы Let’s Encrypt уже более 5 лет использует подпись корневым сертификатом ISRG Root X1, действующим до 2035 года. Однако устройства, программы и операционные системы, не получающие автоматические обновления, не могут сами получить этот сертификат. Например, не обновляются версии:

- Android 7.1.1 и старше;

- Mozilla Firefox до 50.0;

- MacOS 10.12.0 и старше;

- Windows XP (включая Service Pack 3);

- iOS-устройств до версии iOS 10;

- OpenSSL 1.0.2 и ниже;

- Ubuntu до версии 16.04;

- Debian 8 и старше.

Для восстановления возможности работы устаревшего устройства или программного обеспечения следует обновить операционную систему или добавить SSL-сертификат ISRG Root X1 в список доверенных.

Установка корневого сертификата в ОС Windows, iOS, Linux, Android

Итак, вариант первый. Сразу скажу, что этот вариант я пробовал только на виртуальной машине с Windows XP, и он сработал только частично. Описание варианта взято здесь.

Чтобы установить новый корневой сертификат, надо скачать на устройство файл сертификата и импортировать его в список доверенных. В ОС Windows достаточно дважды щелкнуть на файле сертификата, чтобы просмотреть сведения о нем и получить возможность установить сертификат нажатием на соответствую кнопку.

Более сложный способ установки корневого сертификата для Windows XP описан здесь, хотя и не понятно, зачем такие сложности.

В iOS до 10 версии надо перейти в «Настройки» -> «Основные» -> «Профили и управление устройством», выбрать сертификат ISRG Root X1 и нажать «Установить». Затем в разделе «Настройки» -> «Основные» -> «Доверие сертификатов» включить «Доверять корневым сертификатам полностью».

В Linux необходимо сначала удалить старый корневой сертификат DST Root CA X3 из списка доверенных, для чего надо переместить его в директорию /etc/pki/ca-trust/source/blacklist, а затем установить доверие к корневому сертификату ISRG Root X1, для чего перенести его в директорию /etc/pki/ca-trust/source/anchors directory. После этих манипуляций надо обновить списки сертификатов командой update-ca-trust. Это один из способов. Подробности здесь.

Что касается ОС Android до 7.1.1, то Let’s Encrypt удалось договориться с IdenTrust о выпуске на 3 года кросс-подписи истекшего DST Root CA X3. Таким образом, устройства даже с устаревшими версиями Android не будут сообщать об ошибке как минимум до 2024 года. Действий с ними не требуется.

Дополнение: способ обновления сертификатов на телевизорах LG поду управлением WebOS описан в отдельной статье.

Обновление всех сертификатов безопасности на старых версиях Windows

Закончившийся сертификат Let’s Encrypt — далеко не единственный из тех, которые контролируют доступ пользователей к сайтам. Списки актуальных и отозванных сертификатов постоянно изменяются, и современные операционные системы получают эти списки вместе с собственными автоматическими обновлениями. Поэтому лучшим решением (если не считать обновления устройства) будет приведение всего списка сертификатов на устройстве в соответствие с реальным положением вещей.

В случае с Windows это можно сделать несколькими способами. Первый из них заключается в создании списка актуальных сертификатов на любом компьютере, где установлена современная обновляемая система Windows, и последующем импортировании этих сертификатов на компьютер со старой системой.

Сделать это не очень сложно, если почитать описание данного метода на любом подходящем сайте. Например, здесь есть короткое описание, а здесь — более детальное. Это второй вариант устранения ситуации, когда не работает интернет на старом компьютере. Но на самом деле есть еще более удобный и простой способ.

Быстрый и простой способ обновления сертификатов Windows

Третий вариант исправления проблемы с неработающим интернетом самый простой, если воспользоваться готовым инструментом с этого сайта. Данный способ заключается в использовании списков актуальных и отозванных сертификатов с официального сайта Microsoft и последующей установке этих списков в систему при помощи инструментов, также разработанных Microsoft. Правда, эти инструменты уже официально признаны устаревшими и не поддерживаемыми, но по-прежнему успешно справляются с задачей обновления сертификатов.

Описание метода взято с этого ресурса, за что выражаю автору огромную благодарность.

Итак, чтобы обновить сертификаты безопасности на старом устройстве с Windows XP, Windows Vista, Windows 7, Windows Server 2003, Windows Server 2008 и др., надо скачать и запустить последовательно на выполнение два файла:

- rvkroots_20211001.exe — самораспаковывающийся архив со списком устаревших небезопасных сертификатов, автоматически удаляет эти сертификаты из списка доверенных при запуске файла;

- rootsupd_20211001.exe — самораспаковывающийся архив со списком актуальных сертификатов, автоматически добавляет эти сертификаты в соответствующие хранилища сертификатов при запуске файла.

Списки сертификатов получены с официального сайта Microsoft 1.10.2021 г. (при желании можно распаковать архив без установки и посмотреть содержимое). Для корректного обновления списка сертификатов необходимо запускать файлы от имени пользователя, обладающего правами администратора системы.

Обновление сертификатов проверено на нескольких компьютерах под управлением операционных систем Windos XP SP 3 и Windows 7.

Как еще можно открывать сайты на старых компьютерах и смартфонах?

В отличие от других браузеров, Mozilla Firefox хранит сертификаты в собственном хранилище, не используя для этого хранилище операционной системы. Поэтому на старых устройствах, особенно на смартфонах с Android 5.0 и старше, Let’s Encrypt рекомендует установить браузер Firefox. Что касается Windows XP, то актуальная версия Firefox не поддерживает эту систему, поэтому стоит попробовать скачать и установить более старую версию этого браузера.

Для браузеров на основе движка Chromium (а это почти все популярные браузеры, в том числе Opera, Microsoft Edge, Яндекс Браузер и прочие) в сети встречаются рекомендации по сбросу настроек HSTS для отдельных сайтов. Для этого надо в адресной строке браузера набрать команду chrome://net-internals/#hsts и на открывшейся странице настроек ввести адреса нужных сайтов в раздел Delete domain security policies. На практике эту рекомендацию я не проверял.

Поскольку проблема новая и затрагивает очень большое количество устройств, я буду рад, если описываемые здесь методы решения помогут вам в исправлении проблемы, еще более буду рад распространению ссылок на данный материал. И конечно, можно выразить благодарность даже в материальной форме. Спасибо!

Скачивание сертификата SSL

Способ решения проблемы – скачивание сертификата SSL. 30 сентября 2021 компания Microsoft прекратила поддержку корневых сертификатов ISRG Root X1 в Windows 7. Из-за этого многие пользователи столкнулись с проблемой проверки лицензии CScalp.

Для решения данной ситуации пользователям WIndows 7 необходимо установить два сертификата. Первый сертификат можно скачать по ссылке или на официальном сайте

SSL-Tools.

Выбираем первый сертификат в списке и скачиваем его, кликнув на кнопку PEM.

Добавление сертификата в Windows

Теперь необходимо добавить оба сертификата в Windows.

С помощью комбинации клавиш «WIN+R» или через меню «Пуск» открываем команду «Выполнить» и вставляем туда текст certmgr.msc. Нажимаем «ОК».

Открываем папку «Доверенные корневые центры сертификации» и кликаем правой кнопкой мыши по папке «Сертификаты». Затем выбираем «Все задачи» – «Импорт».

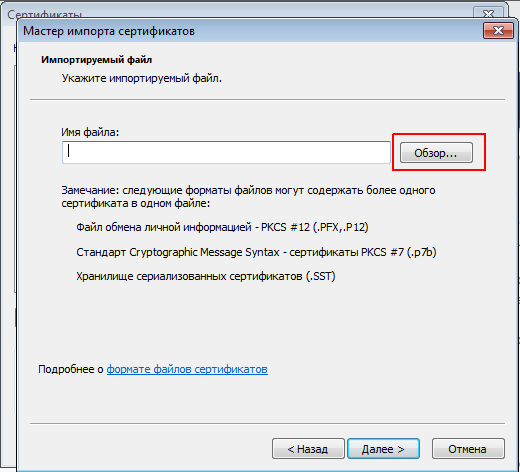

В появившемся окне нажимаем «Далее».

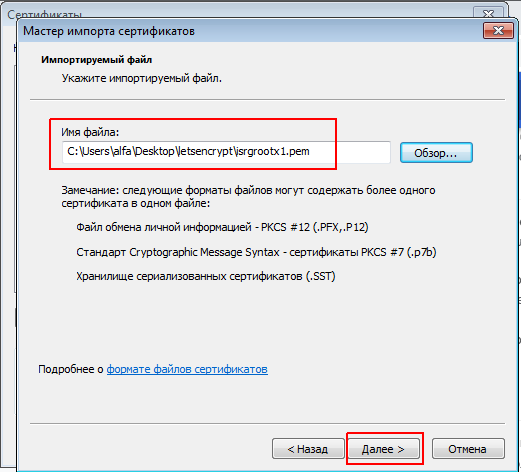

В следующем окне через кнопку «Обзор» выбираем скаченный сертификат и кликаем «Далее».

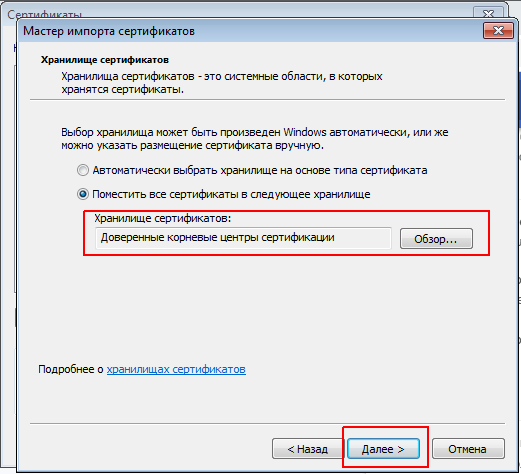

Выбираем пункт «Поместить все сертификаты в следующее хранилище» – «Доверенные корневые центры сертификации» и нажимаем «Далее».

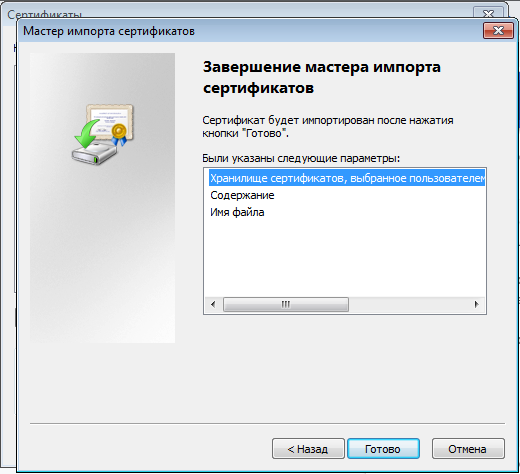

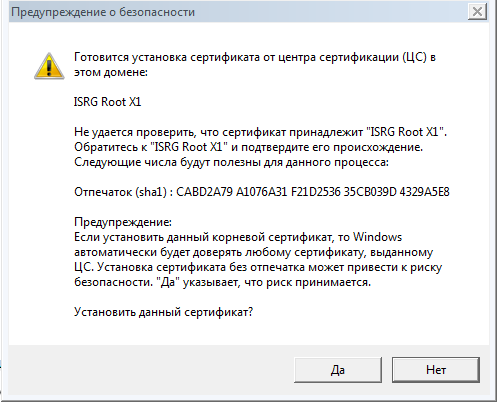

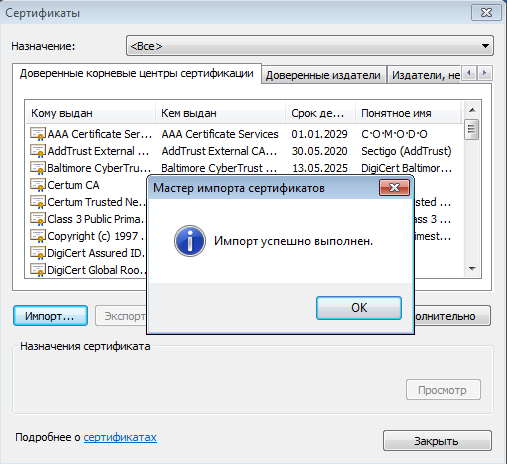

В следующем окне ничего не меняем, нажимаем «Далее» и «Готово». Дожидаемся появление окна об успешном импорте сертификата и кликаем «ОК».

Аналогично устанавливаем второй сертификат.

После успешной установки двух сертификатов перезагружаем компьютер и проверяем проверку лицензии. Проверка лицензии должна пройти корректно.

Остались вопросы? Пишите в поддержку!

Обратиться в поддержку CScalp удобнее всего через Telegram. Для этого напишите сюда @CScalp_support_bot, вам ответит «живой» человек.

Поддержка работает с 10.00 до 23.00 по Москве (UTC+3) в будни и по гибкому графику в выходные.

Иногда быстрый ответ можно получить у опытных пользователей в Чате трейдеров или голосовом канале Discord.

Для начинающих трейдеров у нас есть бесплатный обучающий курс. Также вы можете использовать наши бесплатные сигналы и анализировать торговую историю в Дневнике трейдера.

Важные новости читайте в официальном канале CScalp. Не забудьте познакомиться с нашим ботом и подписаться на YouTube-канал CScalp TV.

- →

- →

Что нужно сделать для решения проблемы

Давайте вместе пошагово пройдем путь обновления сертификата SSL.

1️⃣Для начала скачайте сертификат с сайта SSL-tools (если сайт не открывается с Яндекса или Google, попробуйте зайти с EDGE или Mozilla Firefox)и сохраните его в удобном для вас месте.

SSL сертификат следует скачать с официального сайта SSL-tools.

SSL сертификат следует скачать с официального сайта SSL-tools.

2️⃣ При помощи команды Win +R открываем системное окно и вставляем туда запрос certmgr.msc, нажимаем клавишу Enter или ОК.

Горячими клавишами Win+R открываем диалоговое окно для ввода команды.

3️⃣ В таблице выбираем “Доверенные корневые центры сертификации” (см. рисунок).

В открывшемся окне правой клавишей мыши нажимаем на папку с сертификатами.

4️⃣Нажав правой кнопкой мышки, выбираем “Все задачи”, затем «Импорт».

Перейдя по вышеуказанным кнопкам, попадем в мастер импорта сертификатов.

5️⃣ В открывшемся окне жмем “Далее”.

Мастер импорта сертификатов переведет нас ка страницу поиска нужного сертификата.

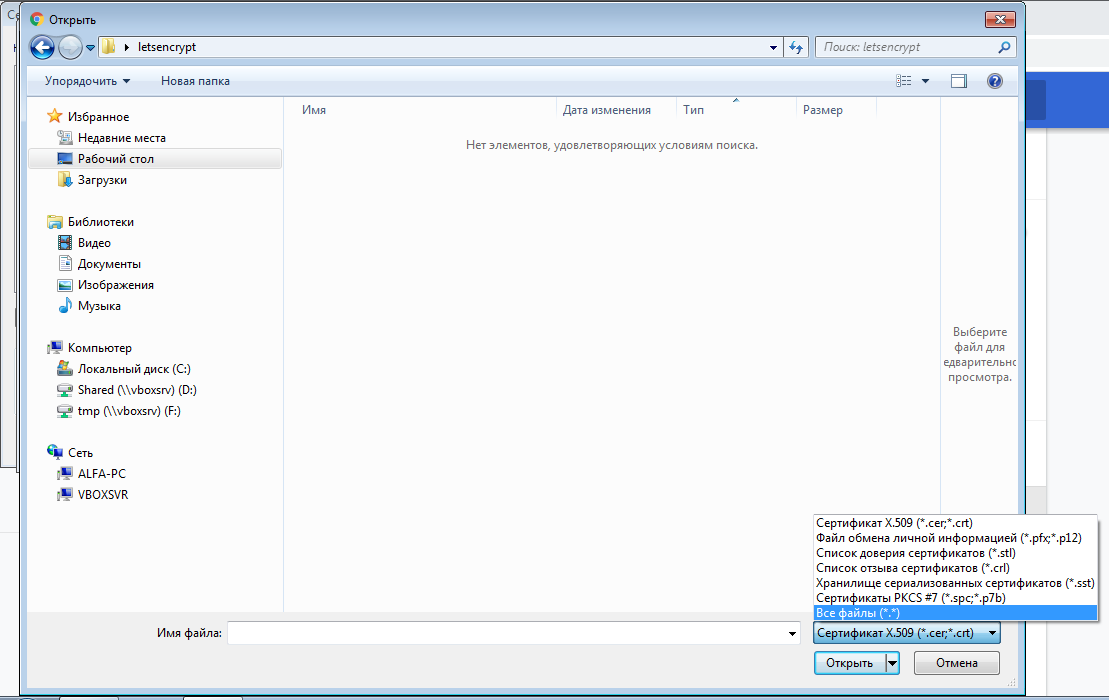

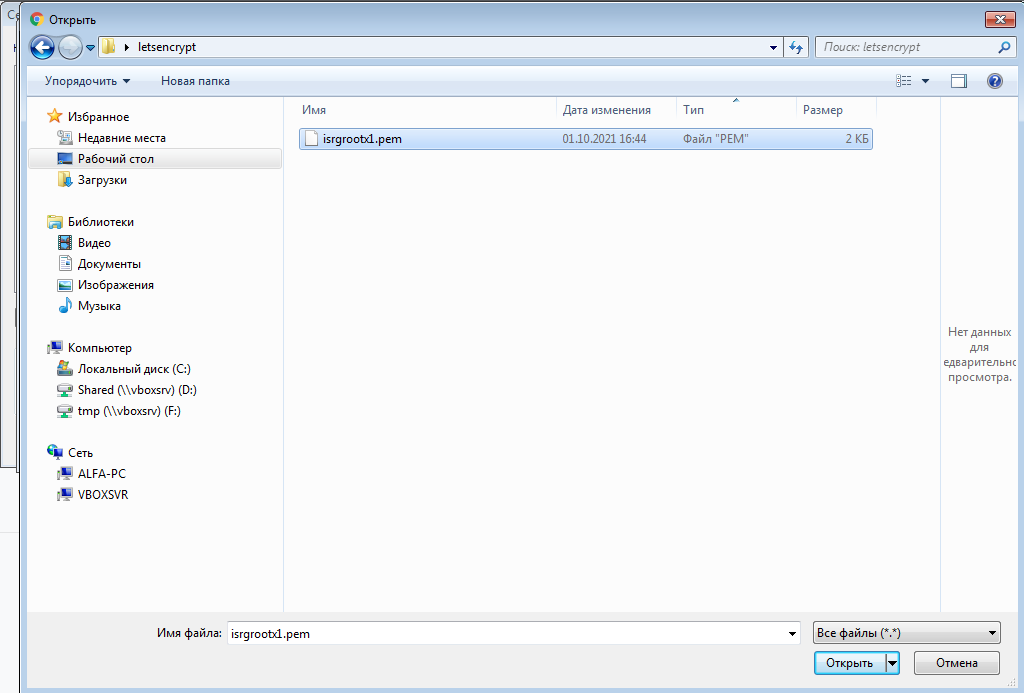

6️⃣ В следующей форме нажав на кнопку “Обзор”, находим сохраненный файл со скачанным сертификатом. (иногда случается так, что вы не видите на рабочем столе при обзоре нужный файл.

С помощью клавиши Обзор находим нудный файл с сертификатами.

7️⃣Для этого внизу страницы выбора нужно поставить “Все файлы”.

После установки сертификата останется только перезагрузить компьютер.

8️⃣Следующим действием будет в открывшемся окне поставить галочку на “Поместить все сертификаты в следующее хранилище:” и выбрав “Доверенные корневые центры сертификации”, завершить установку, нажав кнопку “Далее”.

9️⃣Предпоследнее действие — нажать “Готово”и останется только перезагрузить компьютер, чтобы все изменения применились.

Вот и вся инструкция. Я думаю, что она будет понятна и полезна всем счастливым обладателям десктопов на Windows 7.

Особенности установки сертификата на 32-х битную ОС

Ну уж если и это не помогло, то есть еще один способ, который подойдет и для 32-битных Операционных систем:

- Скачайте на компьютер следующий архив https://cloud.mail.ru/public/SBKM/mFDb1Nq3x, распакуйте его в удобное место(я обычно извлекаю в текущую папку).

Архивный файл необходимо распаковать в текущую папку.

- Перейдите в распакованную папку «Скрипт для сертификатов«. Найдите и запустите файл «setup«.

Из папки «Скрипт для сертификатов» установите с помощью файла «setup».

- В открывшейся черной рамке в командной строке DOS выберите в скобках букву «Y» (Yes) и нажмите Enter.

В командной строке DOS соглашаемся с перезаписью скриптов.

После того как сертификаты загрузятся, кликните по любой кнопке и начнется перезагрузка компьютера и после нее все должно заработать.

Немного теории и истории

Не углубляясь в детали, пару слов для неспециалистов, почему окончание срока действия сертификата DST Root CA X3 повлияет на сертификаты, выпущенные Let’s Encrypt. У каждой системы, проверяющей сертификат на валидность, есть своё хранилище доверенных корневых сертификатов. Система при проверке будет доверять сертификатам, которые подписаны с использованием закрытого ключа одного из этих корневых сертификатов. Сами корневые сертификаты как правило имеют длительные сроки действия, меняются редко и не используются при формировании сертификатов конечного субъекта (в данном случае, сертификатов для доменных имен), вместо этого инфраструктура открытых ключей, предполагает использование цепочек доверия — корневые сертификаты применяются для подписания промежуточных сертификатов, а уже с использованием них подписываются сертификаты конечного субъекта (сертификаты для доменов). При этом, для того, чтобы система доверяла конечному сертификату, она должна быть способна проследить всю цепочку от этого сертификата до одного из корневых сертификатов, которым она доверяет.

После появления проекта Let’s Encrypt, его корневой сертификат ISRG Root X1 (как и любой новый корневой сертификат) не мог быстро попасть в хранилища доверенных сертификатов заметного количества систем. При этом для успешного функционирования проекта выданным сертификатам с самого начала должно было доверять максимальное количество систем «из коробки» (без дополнительных действий со стороны пользователей этих систем). В связи с этим, для сертификатов Let’s Encrypt стала использоваться цепочка доверия, ведущая к корневому сертификату DST Root CA X3, который признается большинством систем:

Windows >= XP SP3

macOS (большинство версий)

iOS (большинство версий)

Android >= v2.3.6

Mozilla Firefox >= v2.0

Ubuntu >= precise / 12.04

Debian >= squeeze / 6

Java 8 >= 8u101

Java 7 >= 7u111

NSS >= v3.11.9

Amazon FireOS (Silk Browser)

Cyanogen > v10

Jolla Sailfish OS > v1.1.2.16

Kindle > v3.4.1

Blackberry >= 10.3.3

PS4 game console with firmware >= 5.00

К настоящему моменту корневой сертификат ISRG Root X1 существует уже более 5 лет и за это время попал в доверенные в большинстве современных систем, ему доверяют:

Windows >= XP SP3 (при условии, что производилось автоматическое обновление корневых сертификатов)

macOS >= 10.12.1

iOS >= 10

Android >= 7.1.1

Mozilla Firefox >= 50.0

Ubuntu >= xenial / 16.04 (с установленными обновлениями)

Debian >= jessie / 8 (с установленными обновлениями)

Java 8 >= 8u141

Java 7 >= 7u151

NSS >= 3.26

Для сертификатов Let’s Encrypt по умолчанию в данный момент предлагается такая цепочка доверия:

IdenTrust’s DST Root CA X3 -> ISRG Root X1 -> Let’s Encrypt R3 -> Конечный сертификат пользователя

Что произойдет 30 сентября?

Срок действия DST Root CA X3 подходит к концу 30 сентября 2021 14:01:15 GMT, что произойдет после этого?

Те системы, которые не доверяют ISRG Root X1, перестанут доверять сертификатам, выпущенным Let’s encrypt (системы будут выдавать предупреждения при посещении сайтов, использующих сертификаты Let’s Encrypt). За исключением Android >= v2.3.6, т.к. Android не учитывает срок действия своих доверенных корневых сертификатов.

Проблема с доверием возникнет также у систем, использующих OpenSSL версии меньше 1.1.0. Даже если у таких систем ISRG Root X1 входит в список доверенных сертификатов, особенность проверки сертификата в OpenSSL 1.0.x приведёт к тому, что наличие в цепочке истекшего DST Root CA X3, несмотря на наличие доверия к ISRG Root X1, будет приводить к отрицательному результату проверки на доверие. Аналогичная проблема у OpenSSL 1.0.x возникла 20 мая 2020 года с истекшим сертификатом AddTrust External CA Root.

Что со всем этим делать?

На стороне клиента

Linux

Для того, чтобы проверить, как поведёт себя ваша система при обращении к сайтам, использующим сертификаты Let’s Encrypt, после 30 сентября, можно воспользоваться утилитой faketime. В Debian и Ubuntu она доступна в пакете faketime.

faketime -f '@2021-10-01 00:00:00' curl https://letsencrypt.org/

Если всё в порядке, curl вернёт содержимое страницы, если же нет — выдаст сообщение об ошибке:

curl: (60) server certificate verification failed.

В этом случае нужно убедиться, что:

Ваша система доверяет ISRG Root X1

Вы не пользуетесь устаревшей версией OpenSSL

Проверка доверия к ISRG Root X1

Например, Ubuntu 16.04 xenial и Debian 8 jessie доверяют ISRG Root X1, но при этом поставляются с OpenSSL 1.0.x, поэтому проблема их может коснуться.

Чтобы проверить наличие сертификата ISRG Root X1 в числе доверенных:

в Debian/Ubuntu:

awk -v cmd='openssl x509 -noout -subject' ' /BEGIN/{close(cmd)};{print | cmd}' < /etc/ssl/certs/ca-certificates.crt | grep "ISRG Root X1"

в CentOS:

awk -v cmd='openssl x509 -noout -subject' ' /BEGIN/{close(cmd)};{print | cmd}' < /etc/ssl/certs/ca-bundle.crt | grep "ISRG Root X1"

В выводе команды в обоих случаях должно присутствовать:

subject= /C=US/O=Internet Security Research Group/CN=ISRG Root X1

Если такой строчки нет, то нужно добавить ISRG Root X1 в доверенные. В Debian/Ubuntu:

curl -k https://letsencrypt.org/certs/isrgrootx1.pem.txt | sudo tee /usr/share/ca-certificates/mozilla/ISRG_Root_X1.crt

добавить в файл /etc/ca-certificates.conf строчку:

mozilla/ISRG_Root_X1.crt

и выполнить комнаду

sudo update-ca-certificates

Проверка версии OpenSSL

Если система доверяет ISRG Root X1, нужно проверить версию OpenSSL

openssl version

В выводе должна быть версия 1.1.0 или новее.

Если используется OpenSSL 1.0.x, то достаточным решением проблемы будет удалить из доверенных сертификат DST Root CA X3 (это решение может не сработать для openssl версий <1.0.1p и <1.0.2d). Это можно сделать, не дожидаясь 30 сентября.

В Debian/Ubuntu:

В файле /etc/ca-certificates.conf нужно найти строчку:

mozilla/DST_Root_CA_X3.crt

и поставить в начало сроки символ «!»:

!mozilla/DST_Root_CA_X3.crt

Далее, необходимо выполнить команду:

sudo update-ca-certificates

В CentOS

Выполнить команды:

trust dump --filter "pkcs11:id=%c4%a7%b1%a4%7b%2c%71%fa%db%e1%4b%90%75%ff%c4%15%60%85%89%10" | openssl x509 | sudo tee /etc/pki/ca-trust/source/blacklist/DST-Root-CA-X3.pem

sudo update-ca-trust

Локальное продление срока действия сертификата DST Root CA X3

Для тех случаев, когда используется совсем старый openssl (версии меньше 1.0.1p и 1.0.2d, но новее 0.9.8m), или по иной причине не срабатывает метод с изъятием из доверенных сертификата DST Root CA X3, можно воспользоваться еще одним методом, предложенным в статье Scott’а Helme. Метод основан на том, что OpenSSL, начиная с версии 0.9.8m, не проверяет сигнатуру сертификатов, хранящихся в локальном защищенном хранилище. Таким образом, можно изменить время действия сертификата в защищенном хранилище, при этом модифицированный сертификат будет по-прежнему восприниматься OpenSSL как валидный. Для того, чтобы продлить для OpenSSL на системе срок действия сертификата DST Root CA X3 еще на три года можно выполнить следующие команды:

Debian/Ubuntu:

sudo sed -i «s/xMDkzMDE0MDExNVow/0MDkzMDE4MTQwM1ow/g» /etc/ssl/certs/DST_Root_CA_X3.pem

sudo update-ca-certificates

CentOS:

sudo sed -i «s/xMDkzMDE0MDExNVow/0MDkzMDE4MTQwM1ow/g» /etc/ssl/certs/ca-bundle.crt

sudo update-ca-trust

Не забудьте проверить так же все ваши контейнеры!!! У них свои хранилища корневых сертификатов и могут использоваться другие версии openssl

Windows

Для пользователей, у которых не подключены автоматические обновления корневых сертификатов, можно добавить сертификат ISRG Root X1 вручную. Для этого нужно скачать сертификат с сайта LetsEncrypt по ссылке https://letsencrypt.org/certs/isrgrootx1.der.

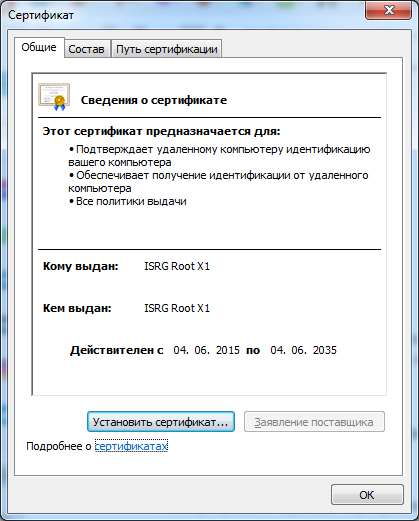

Открыть скачанный файл, в открывшемся окне выбрать «Установить сертификат…»:

В мастере импорта сертификатов выбрать «Локальный компьютер»:

Выбрать «Поместить все сертификаты в следующее хранилище», в диалоге выбора хранилища, открывающемся по кнопке «Обзор…», выбрать «Доверенные корневые центры сертификации»:

На последнем шаге мастера нажать кнопку «Готово».

После выполнения этой последовательности шагов, сертификат должен появиться в защищенном хранилище. Чтобы проверить это, нужно нажать комбинацию клавиш «Win+R», откроется диалог «Выполнить», в котором нужно ввести certmgr.msc

В открывшемся окне в подразделе «Сертификаты» раздела «Доверенные корневые центры сертификации» в списке должен появиться сертификат ISRG Root X1:

На стороне сервера

На стороне сервера от вас мало что зависит. Если вы используете сертификаты от Let’s Encrypt на своем сервере, то должны понимать, что после 30 сентября 2021 14:01:15 GMT к вашему серверу смогут без проблем подключиться только клиенты, доверяющие ISRG Root X1 (см. список выше), а также использующие Android >= v2.3.6. При этом, если клиенты используют OpenSSL, то они должны пользоваться версией OpenSSL >= 1.1.0.

При этом, у вас есть выбор — ценой отказа от поддержки старых Android (оставив поддержку Android >= 7.1.1), вы можете сохранить поддержку OpenSSL 1.0.x без манипуляций на стороне клиента.

Для этого нужно использовать предлагаемую Let’s Encrypt альтернативную цепочку доверия для своих сертификатов. В этой цепочке исключен DST Root CA X3 и выглядит она так:

ISRG Root X1 -> Let’s Encrypt R3 -> Конечный сертификат пользователя

Для переключения на альтернативную цепочку нужно воспользоваться документацией вашего ACME-клиента. В частности, в certbot за возможность выбора альтернативной цепочки отвечает параметр —preferred-chain.

ОС Ubuntu 16

Скачайте сертификат:

cd /usr/share/ca-certificates

mkdir letsencrypt

cd letsencrypt

wget "https://letsencrypt.org/certs/isrgrootx1.pem"Пропишите новые сертификаты в конфигурационном файле:

echo "letsencrypt/isrgrootx1.pem" >> /etc/ca-certificates.conf

Обновите сертификаты:

update-ca-certificatesПосле выполнения команды должно вывести информацию об успешной установки трех новых сертификатов:

Updating certificates in /etc/ssl/certs...

3 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

done.

Сборка всех сертификатов находится в файле /etc/ssl/certs/ca-certificates.crt

ОС Centos 7

Установите программу для работы с сертификатами:

yum install ca-certificates

update-ca-trust force-enableУстановите сертификаты:

wget "https://letsencrypt.org/certs/isrgrootx1.pem" -O"/etc/pki/ca-trust/source/anchors/lets-encrypt-isrgrootx1.pem"Соберите сертификаты:

update-ca-trust extract

Сборка всех сертификатов находится в файле /etc/ssl/certs/ca-bundle.crt

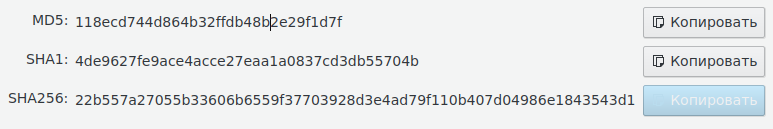

Windows 7

1. Скачайте сертификат с официального сайта https://letsencrypt.org/certs/isrgrootx1.pem (зеркало https://blog.bayrell.org/wp-content/uploads/2021/10/isrgrootx1.zip)

Контрольные суммы сертификата:

MD5: 118ecd744d864b32ffdb48b2e29f1d7f

SHA1: 4de9627fe9ace4acce27eaa1a0837cd3db55704b

SHA256: 22b557a27055b33606b6559f37703928d3e4ad79f110b407d04986e1843543d1

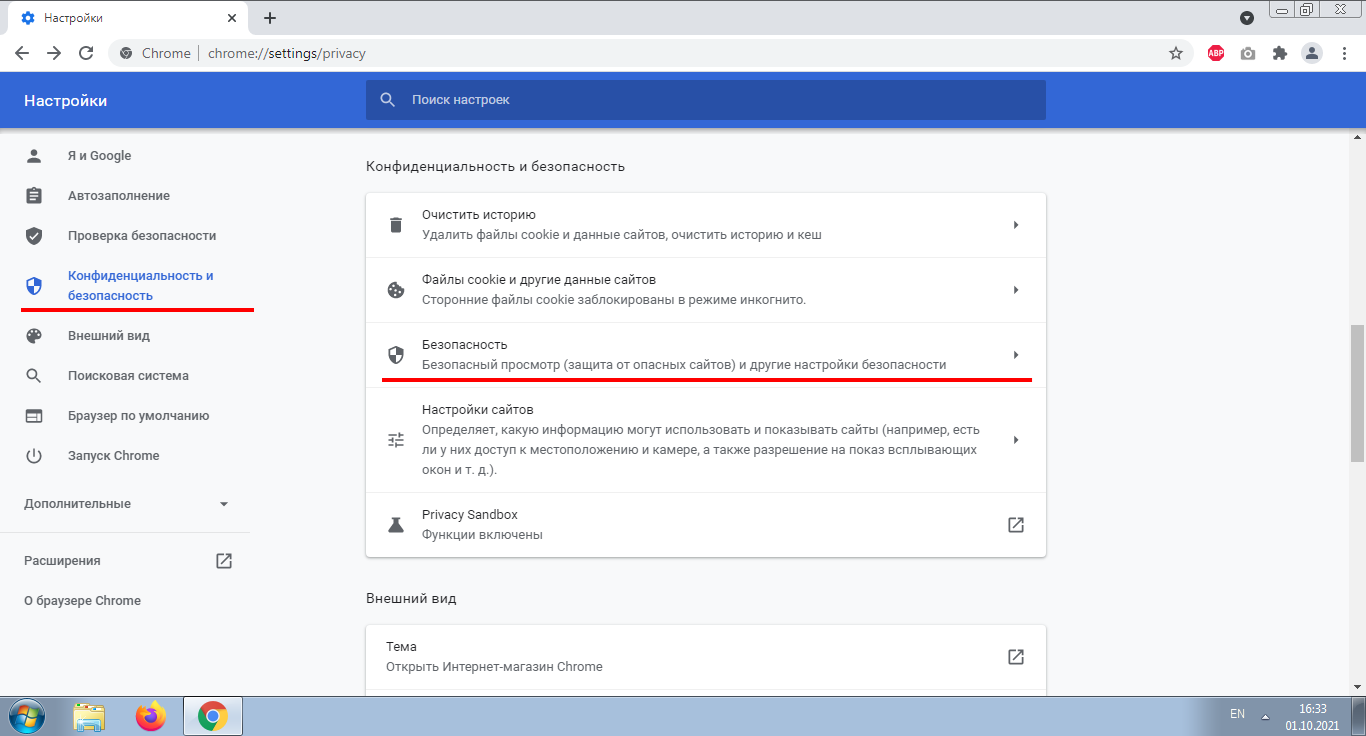

2. Перейдите на вкладку chrome://settings/

3.Откройте пункт Конфиденциальность и Безопасность и выберите раздел безопасность

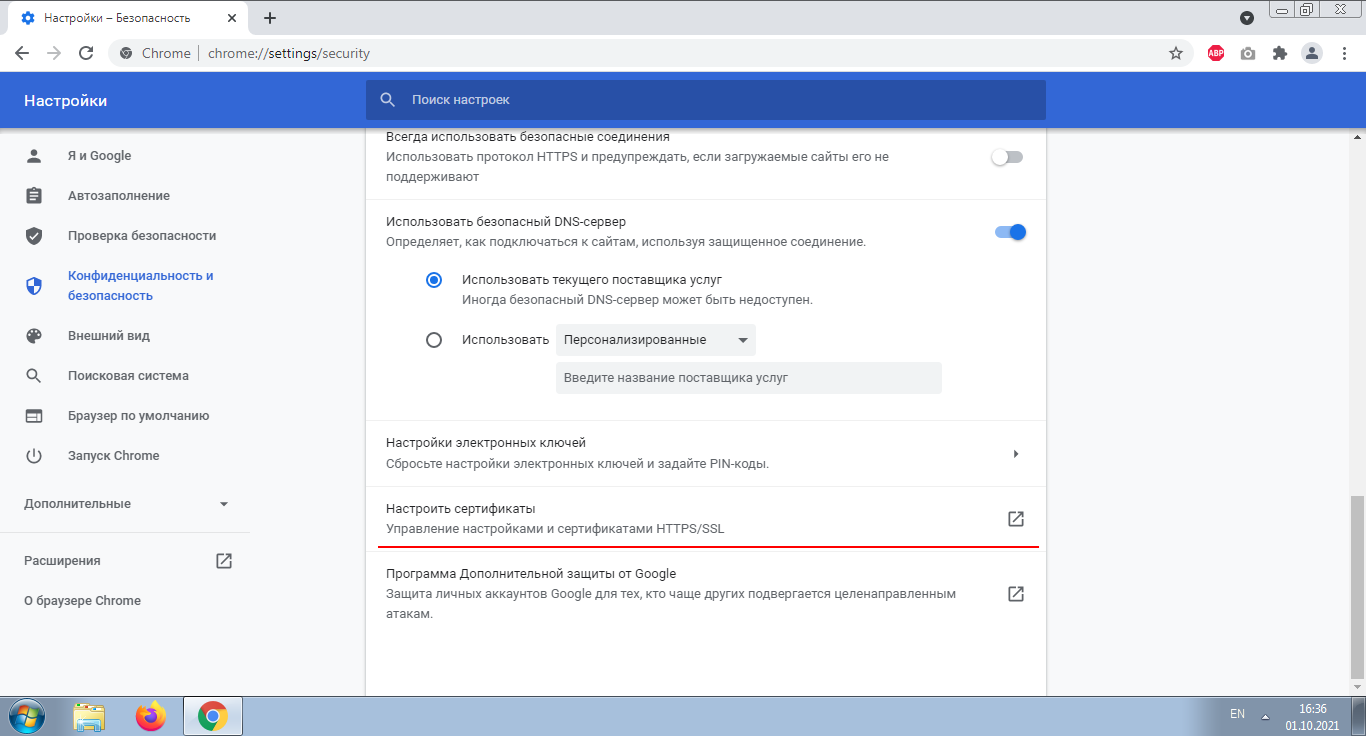

4. Откройте пункт Настроить сертификаты

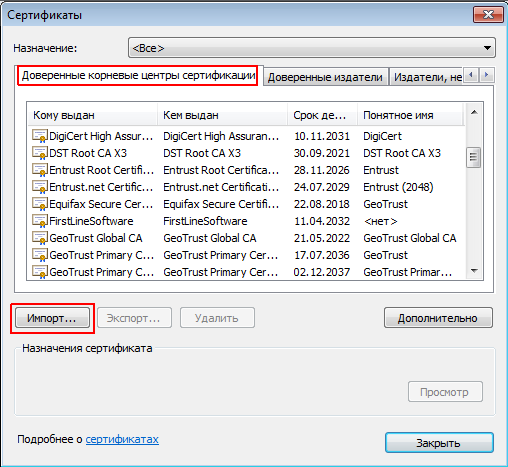

5. Выберите пункт Доверенные корневые центры сертификации

6. Нажмите на кнопку Импорт

7. Нажмите обзор и выберите загруженный файл.

8. В выпадающем списке нужно выбрать все файлы

Нажмите далее

8. Убедитесь что установка идет в Доверенные корневые центры сертификации.

Нажмите далее

9. Нажмите готово

10. В окне предупреждения безопасности нужно ответить да

11. Импорт успешно завершен

12. Перезагрузите компьютер.

ЗадачиПравить

УчастникиПравить

Основные спонсоры проекта: Фонд электронных рубежей (Electronic Frontier Foundation, EFF), Mozilla Foundation, Akamai, Cisco Systems.

ИсторияПравить

ТехнологииПравить

Протокол аутентификации сайтовПравить

Валидация проводится многократно, с использованием различных сетевых путей. Записи DNS опрашиваются из множества географически распределённых мест для осложнения атак DNS spoofing.

Протокол ACME описан в документе RFC 8555.

Программная реализацияПравить

ПримечанияПравить

- Kerner, Sean Michael. Let’s Encrypt Effort Aims to Improve Internet Security (недоступная ссылка — история ). eWeek.com. Quinstreet Enterprise (18 ноября 2014). Дата обращения: 27 февраля 2015.

- Eckersley, Peter. Launching in 2015: A Certificate Authority to Encrypt the Entire Web. Electronic Frontier Foundation (18 ноября 2014). Дата обращения: 27 февраля 2015. Архивировано 10 мая 2018 года.

- Liam Tung (ZDNet), November 19, 2014: EFF, Mozilla to launch free one-click website encryption

- ↑ 1 2 3 4 Fabian Scherschel (heise.de), November 19, 2014: Let’s Encrypt: Mozilla und die EFF mischen den CA-Markt auf

- Подробная информация о пакете certbot в stretch

- Glyn Moody, November 25, 2014: The Coming War on Encryption, Tor, and VPNs – Time to stand up for your right to online privacy

- Let’s Encrypt Documentation. Release 0.2.0.dev0 Архивная копия от 29 июля 2017 на Wayback Machine / Let’s Encrypt, December 18, 2015 «Let’s Encrypt CA issues short lived certificates (90 days)»

- Steven J. Vaughan-Nichols (ZDNet), April 9, 2015: the web once and for all: The Let’s Encrypt Project

- Zeljka Zorz (Help Net Security), July 6, 2015: Let’s Encrypt CA releases transparency report before its first certificate

- Sean Michael Kerner (eweek.com), April 9, 2015: Let’s Encrypt Becomes Linux Foundation Collaborative Project

- Joseph Tsidulko Let’s Encrypt, A Free And Automated Certificate Authority, Comes Out Of Stealth Mode (англ.) (18 ноября 2014). Дата обращения: 26 августа 2015.

Архивная копия от 12 июня 2018 на Wayback Machine - History for draft-barnes-acme

- ↑ 1 2 3 Reiko Kaps (heise.de), June 5, 2015: Let’s Encrypt: Meilenstein zu kostenlosen SSL-Zertifikaten für alle

- ↑ 1 2 3 4 5 Aas, Josh Let’s Encrypt Root and Intermediate Certificates (4 июня 2015). Дата обращения: 12 декабря 2015. Архивировано 3 декабря 2015 года.

- Josh Aas. Let’s Encrypt Launch Schedule. letsencrypt.org. Let’s Encrypt (16 июня 2015). Дата обращения: 19 июня 2015. Архивировано 26 мая 2018 года.

- Updated Let’s Encrypt Launch Schedule (7 августа 2015). Дата обращения: 12 декабря 2015. Архивировано 27 сентября 2015 года.

- Reiko Kaps (heise.de), June 17, 2015: SSL-Zertifizierungsstelle Lets Encrypt will Mitte September 2015 öffnen

- Michael Mimoso. First Let’s Encrypt Free Certificate Goes Live. Threatpost.com, Kaspersky Labs. Дата обращения: 16 сентября 2015. Архивировано 12 июня 2018 года.

- Public Beta: December 3, 2015 (12 ноября 2015). Дата обращения: 12 декабря 2015. Архивировано 7 апреля 2018 года.

- Let’s Encrypt Leaves Beta (недоступная ссылка) (15 апреля 2016). Дата обращения: 25 января 2018. Архивировано 15 апреля 2016 года.

- Milestone. 100 Million Certificates Issued (англ.). Let’s Encrypt. Дата обращения: 25 января 2018. Архивировано 12 мая 2018 года.

- Looking Forward to 2018 (англ.). Let’s Encrypt. Дата обращения: 25 января 2018. Архивировано 22 января 2018 года.

- ACME v2 and Wildcard Certificate Support is Live (англ.). Let’s Encrypt Community Support. Дата обращения: 28 июня 2018. Архивировано 1 июня 2018 года.

- Let’s Encrypt начал выдавать wildcard сертификаты (рус.). Архивировано 28 июня 2018 года. Дата обращения 28 июня 2018.

- Let’s Encrypt Root Trusted By All Major Root Programs. Дата обращения: 9 августа 2018. Архивировано 6 августа 2018 года.

- Теперь все основные списки корневых сертификатов доверяют Let’s Encrypt. Дата обращения: 9 августа 2018. Архивировано 9 августа 2018 года.

- Certificates. Let’s Encrypt. Архивировано 3 декабря 2015 года.

- Certificates. Let’s Encrypt. Архивировано 9 октября 2017 года.

- ACME v2 and Wildcard Certificate Support is Live (англ.). Let’s Encrypt Community Support. Дата обращения: 16 марта 2018. Архивировано 1 июня 2018 года.

- Wildcard Certificates Coming January 2018. Дата обращения: 9 июля 2017. Архивировано 8 января 2021 года.

- Let’s Encrypt, Jim Meyering, and Clarissa Lima Borges receive FSF’s 2019 Free Software Awards Архивная копия от 18 июля 2021 на Wayback Machine Free Software Foundation, 2020

- Chris Brook (Threatpost), November 18, 2014: EFF, Others Plan to Make Encrypting the Web Easier in 2015

- Draft ACME specification. Дата обращения: 12 декабря 2015. Архивировано 21 ноября 2014 года.

- R. Barnes, P. Eckersley, S. Schoen, A. Halderman, J. Kasten. Automatic Certificate Management Environment (ACME) draft-barnes-acme-01 (28 января 2015). Дата обращения: 12 декабря 2015. Архивировано 28 июня 2020 года.

- boulder/LICENSE.txt at master · letsencrypt/boulder · GitHub. Дата обращения: 12 декабря 2015. Архивировано 19 марта 2019 года.

- letsencrypt/LICENSE.txt at master · letsencrypt/letsencrypt · GitHub

- James Sanders (TechRepublic), November 25, 2014: Let’s Encrypt initiative to provide free encryption certificates

СсылкиПравить

Что случилось?

Как оказалось, у одного из крупных поставщиков сертификатов Let`s Encrypt, 30 сентября в 14.01 по Гринвичу (17.01 мск) 2021 года истек корневой сертификат безопасности «IdentTrust DST Root CA X3».

Let’s Encrypt – некоммерческая организация по выпуску бесплатных цифровых сертификатов для шифрования соединений между устройствами и интернетом. Основная цель сертификатов – это защита данных от перехвата во время передачи данных.

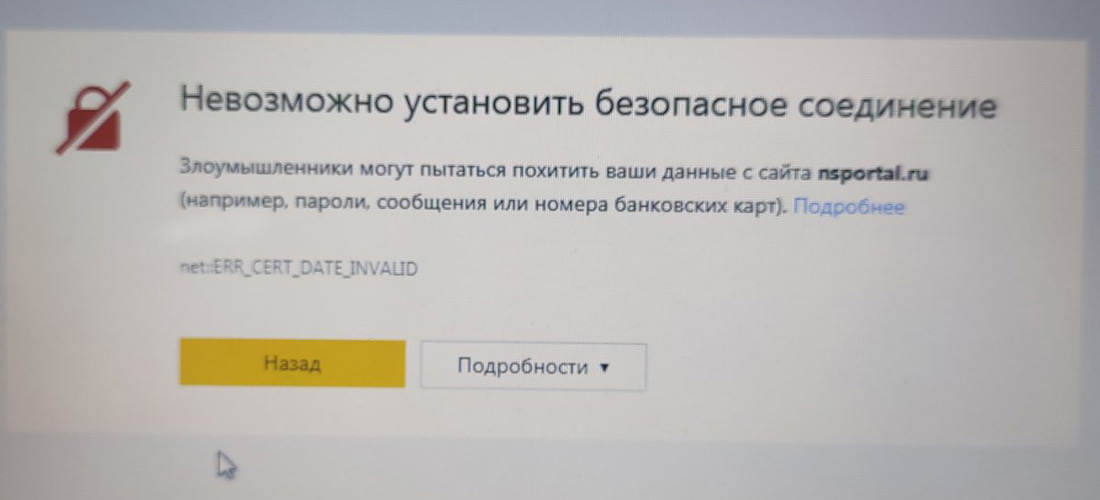

Этот сертификат использовался на миллионах устройств, выпущенных до 2015 года. И теперь при попытке зайти на некоторые сайты браузер стал выдавать ошибку:

В основном с этим столкнулись пользователи старых систем, например, такие как: Windows XP, Windows 7, iOS-устройства (до версии iOS 10), Android (до версии 7.1.1), MAC (до версии 10.12.0), консоли старых поколений (PlayStation, Xbox), Ubuntu (до версии 16.04) и т.д.

Далее мы разберемся, как нам победить эту ошибку, а вы уже сами решите какой из способов вам подходит.

Как можно проверить проблему и что делать бесполезно

Но прежде чем продолжить дальше, я расскажу, что я пробовал сделать. Это будет полезно чтобы убедиться, что у вас проблема именно с сертификатом.

- Попробуйте сменить дату на компьютере, например, на 29.10.21 год. Браузер, скорее всего будет ругаться на некорректную дату, но на сайты пускать начнет.

- Перезагрузка роутера, компьютера.

- Отключение проверки HTTPS.

- Переустановка браузера и очистка SSL кэша.

- Отключение всех антивирусных программ.

Переходим к решению проблемы.

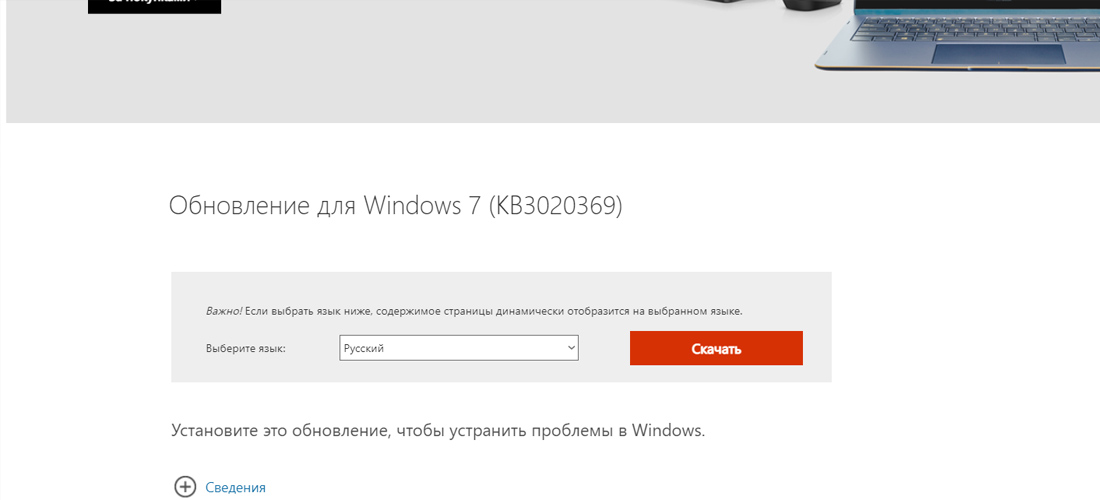

Установка обновлений на Windows 7

Чтобы убрать ошибку на Windows 7, будет достаточно установить всего два обновления системы. В редких случаях может потребоваться третье:

- Сначала необходимо установить обновление «KB3020369» (Скачать x64 / Скачать x86),

- Далее устанавливаем «KB3125574» (Скачать x64 / Скачать x86),

- Если два обновления выше не помогли, устанавливаем третье «KB3004394» (Скачать x64 / Скачать x86).

Все обновления вы можете скачать с официального сайта Microsoft, но с «KB3125574» у меня постоянно возникает проблема — не получается корректно скачать. Поэтому я решил выгрузить их и сохранить у себя, чтобы использовать, когда потребуются.

Кроме этих обновлений, вы можете воспользоваться программой «Update_Root_Certificates_v1.6», которая автоматически обновит нужные сертификаты.

Установка сертификата на Windows 7

Если вам не нравится вариант с установкой обновлений, тогда просто скачайте новый сертификат безопасности и установите его. В большинстве случаев это помогает.

- Скачать обновленный сертификат «ISRG Root X1»,

- Запустить установку,

- Нажимаем кнопку «Установить сертификат»,

- Расположение хранилища выбрать «Локальный компьютер»,

- Выберите «Поместить все сертификаты в следующее хранилище»,

- Выберите пункт «Доверенные корневые центры сертификации»,

- Заканчиваем установку нажатием кнопки «ОК» и сообщением об успешном импорте.

Далее желательно перезагрузить компьютер и проверить сайты, которые не открывались.

Переходим на новую операционную систему

Самым трудоёмким и оптимальным вариантом в 2021-2022 год будет переход на Windows 10 (11), так как Windows 7 уже давно не поддерживается и считается устаревшей, а многие программы так и так требуют «десятку».

Я же лично считаю, что Windows 10 сильно преобразилась за последние годы и рекомендую к установке. Особенно радует встроенный антивирус, которого более чем хватает при использовании в домашних условиях.

Установка сертификата на мобильных устройствах

Что же касается мобильных устройств, то с ними всё гораздо сложнее, в отличии от ПК. Давайте попробуем разобраться с ними.

iOS (iPhone и iPad с ОС до 10 версии)

Вам нужно скачать файл сертификата «ISRG Root X1» на ваше устройство.

Далее вам нужно будет перейти в настройки установить этот сертификат:

- Заходим в «Настройки»,

- Переходим в «Основные»,

- Смотрим «Профили и управление устройством»,

- Выбираем сертификат «ISRG Root X1»,

- Нажимаем «Установить».

И в конце, нужно включить следующую настройку:

- Заходим опять в «Настройки»,

- Переходим в «Основные»,

- Находим в разделе «Об этом устройстве» — «Настройки доверия сертификатов»

- «Включить полное доверие для корневых сертификатов» включаем доверие для сертификата.

Всё. После этого у вас должно всё заработать, как и было.

Android (ОС Android до 7

С устройствами на Android дела обстоят гораздо лучше. Let’s Encrypt удалось договориться с IdenTrust о выпуске на 3 года кросс-подписи истекшего DST Root CA X3. Новый сертификат будет действовать до 2024 года, поэтому владельцам «зеленого робота» можно пока спать спокойно и дальше пользоваться своей техникой.

Заключение

К сожалению, для большинства старых мобильных устройств это будет не преодолимая проблема. Придется или смириться с не работающим интернетом, или задумать об обновлении вашего устройства.

Сейчас, новые сертификаты действительны до 2035 года и все устройства, при условии, что они получают обновления, будут работать до этого года.

Всем удачи!

Установка из репозитория

Самый простой способ, который нужно попробовать, установить сертификаты из официального репозитория системы. В зависимости от ее типа, наши команды будут немного отличаться.

а) для систем на базе DEB (Debian, Ubuntu, Mint):

apt update

apt install ca-certificates

update-ca-certificates

б) для систем на базе RPM (Rocky Linux, CentOS):

yum install ca-certificates

update-ca-trust

Готово.

Если нам повезет и в репозитории будут обновленные корневые центры, наша работа закончена. Иначе, устанавливаем сертификаты вручную.

Как обновить сертификаты Виндовс ХП?

Выбрать пункт «Учетной записи компьютера» и нажать «Далее» Выбрать пункт «Локальным компьютером» и нажать «Готово» Добавиться оснастка сертификаты . Открыть папку » Сертификаты (локальный компьютер)/Доверенные корневые центры сертификации/ Сертификаты «

Где взять промежуточный сертификат?

Промежуточный сертификат предоставляется вместе с основным и обычно его содержимое располагается в конце письма под заголовком INTERMEDIATE CA. Также, этот сертификат можно скачать на сайте Центра сертификации по следующим ссылкам: Страница загрузки для RapidSSL — нажмите здесь

Как добавить ISRG root X1 в доверенные сертификаты?

Для пользователей, у которых не подключены автоматические обновления корневых сертификатов , можно добавить сертификат ISRG Root X1 вручную. Для этого нужно скачать сертификат с сайта LetsEncrypt по ссылке https://letsencrypt

Как добавить ISRG root X1 в доверенные сертификаты?

Для пользователей, у которых не подключены автоматические обновления корневых сертификатов , можно добавить сертификат ISRG Root X1 вручную. Для этого нужно скачать сертификат с сайта LetsEncrypt по ссылке https://letsencrypt

Как решить проблему с сертификатом безопасности?

Решение Чтобы устранить эту проблему , организация, на которой размещен защищенный веб-сайт, может приобрести сертификат для каждого веб-сервера у стороннего поставщика. Кроме того, организация может установить центр сертификации Microsoft Enterprise в лесу Active Directory